Sommaire :

I) Introduction

1) Pour commencer, qu’est-ce que le chiffrement ?

2) Comment fonctionne un chiffrement asymétrique ?

3) Comment vérifier l’authenticité ?

4) A quoi sert une autorité de certification ?

5) Qu’est-ce qu’un organisme de certification ?

6) Dernière informations

II) Installation et configuration

1) Installation

2) Configuration

3) Voir le certificat racine

4) Exporter le certificat racine

III) Interface Web Certsrv

1) Création d’un modèle de certificat

2) Création d’un certificat SSL

3) Configuration serveur IIS

4) Navigation sur l’interface web

IV) Révocation de certificat

1) Révocation du certificat SSL

2) Configuration de la révocation de certificat

3) Nouveau certificat

4) Validation de la publication

VI) Création d’une GPO

1) Inscription automatique

2) Modification de la GPO du domaine

I) Introduction

De nos jours la sécurité informatique est très importante. En France la sécurité fut longtemps mise de côté dans beaucoup d’entreprises, suite aux nombreuses attaques/piratages d’entreprises depuis le mois de janvier 2015. Les entreprises sécurisent de plus en plus leurs serveurs, réseaux, sites internet.

Pour sécuriser les différents services d’entreprise (mail, web, wifi, etc.), nous utilisons des certificats, clé privée, clé publique pour signer et chiffrer les données.

1) Pour commencer, qu’est-ce que le chiffrement ?

Le chiffrement est un procédé de cryptographie permettant de rendre impossible la compréhension d’un document ou d’informations à toutes personnes ne possédant pas la clé de déchiffrement.

De nos jours il existe plusieurs types de protocoles de chiffrement, qui en plus de rendre impossible la compréhension d’un document ou d’informations va aussi :

– vérifier l’intégrité des informations

– Vérifier l’authenticité des informations

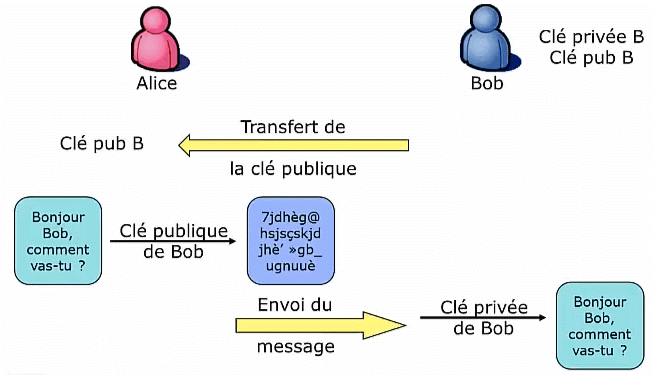

2) Comment fonctionne un chiffrement asymétrique ?

Le chiffrement asymétrique repose sur l’utilisation d’une clé publique (clé qui est partagée) et une clé privée (clé gardait secrète). Les informations sont chiffrées avec une des deux clefs et déchiffrées avec l’autre. Par exemple :

– Premier exemple, Paul souhaite envoyer un message à Bob, Paul utilise la clé publique de Bob pour chiffrer le message. Seul Bob qui possède sa clef privée, peut déchiffrer le message.

– Deuxième exemple, Paul souhaite envoyer un message à Bob, Paul utilise sa propre clef privée pour chiffrer le message. Bob qui possède la clef publique de Paul, peut déchiffrer le message.

Pour résumer le fonctionnement des algorithmes asymétriques :

– On chiffre les données avec la clé publique ; on déchiffre les données avec la clé privée associée.

– On signe un message avec sa clé privée ; on vérifie la signature avec la clé publique associée.

3) Comment vérifier l’authenticité ?

Comment s’assurer qu’une clé publique appartient bien à un utilisateur ?

Il faut passer par un acteur intermédiaire qui va certifier la clé publique. Cet acteur intermédiaire est appelé autorité de certification Racine.

L’autorité de certification racine possède un certificat racine, faisant référence. Dès qu’une clé publique est signée par l’autorité de certification via son certificat Racine, celle-ci devient authentique et sûre.

4) A quoi sert une autorité de certification ?

Une autorité de certification associe une clé publique à un "Objet" durant une période de validité. (Un objet peut être un utilisateur, un ordinateur, un processus)

Cette association se traduit par la génération d’un certificat de clé publique.

Pour résumé, une autorité de certification offre un niveau d’assurance sur le certificat de clé publique que l’on utilise.

Suivant vos besoins soit vous installez une autorité de certification autonome (ce que nous allons faire dans cet article). Soit vous installez une autorité de certification secondaire.

– Une autorité de certification autonome, permet de certifier les certificats dans une entreprise. Elle est associée à un annuaire (Active Directory ou LDAP), cet annuaire via des GPO va distribuer le certificat Racine de l’autorité sur chaque PC du domaine. Tous les sites intranet de l’entreprise et autres services internes seront certifiés par l’autorité de certification. Les utilisateurs de l’entreprise, en se connectant sur les sites intranet auront un petit cadenas vert associé aux adresses les informant que le site est sécurisé. Par contre les personnes ne faisant pas partie du domaine auront un message leur indiquant que le site n’est pas sûr, car le certificat ne peut être vérifié, normal n’étant pas dans le domaine ils n’ont pas récupéré le certificat racine et donc ne peuvent pas vérifier les certificats du site web.

5) Qu’est-ce qu’un organisme de certification ?

Vous me direz, Ok c’est bien ! Mais rien n’empêche un pirate de créer une autorité de certification et de générer des faux certificats.

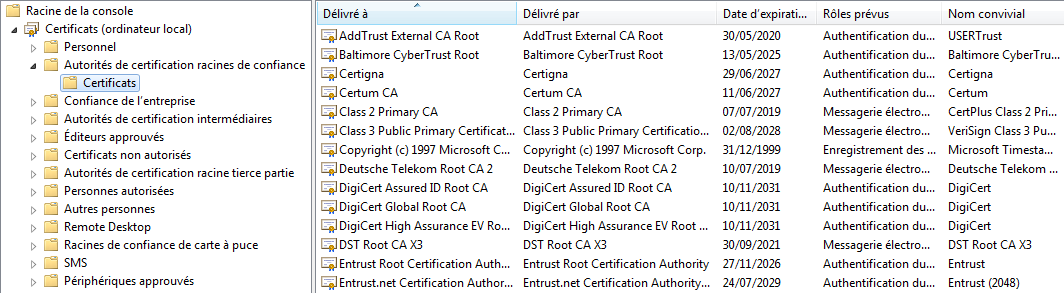

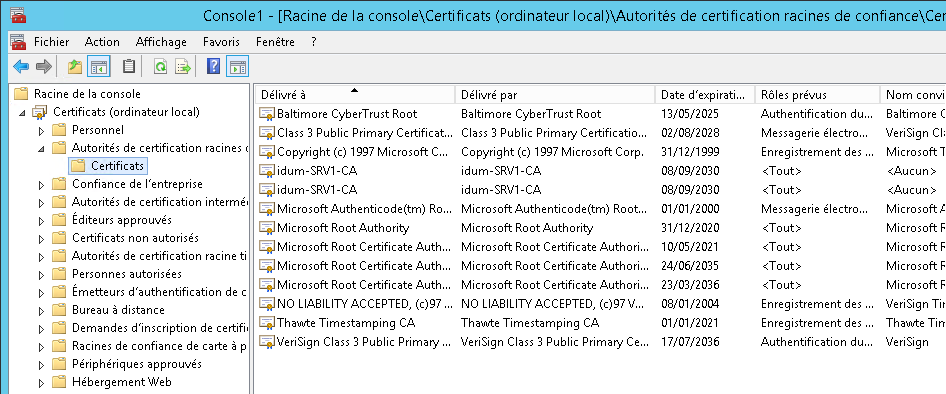

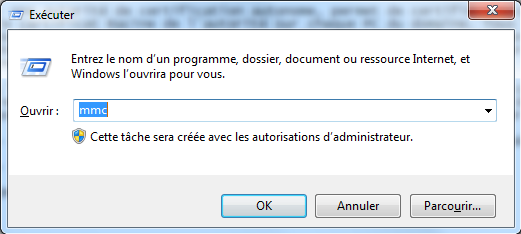

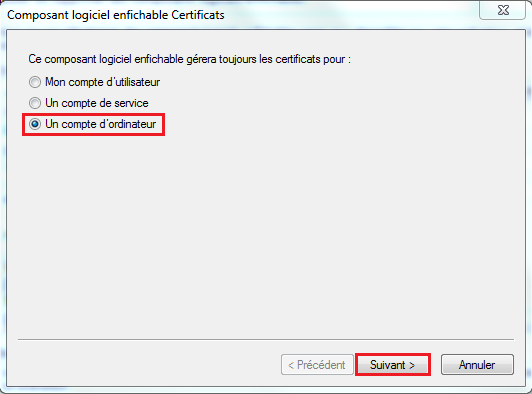

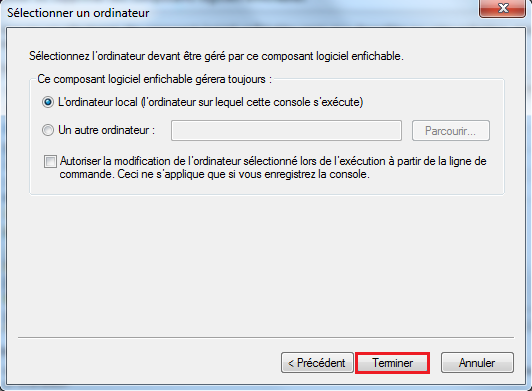

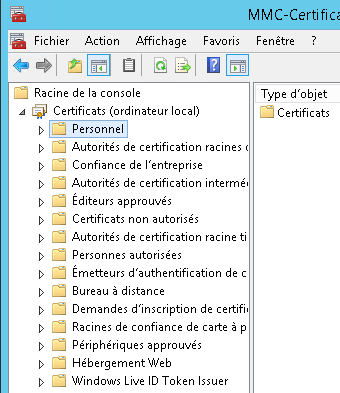

L’explication ci-dessus fonctionne très bien en entreprise, mais comment faire du HTTPS sécurisé pour les sites internet ? Tous les ordinateurs du monde n’étant pas dans un domaine gérer avec un Active Directory, ils ne récupèrent pas les certificats racine correspondant à chaque Nom de domaine pour chaque site web. Pour résoudre le problème, les organismes de certifications ont été créés. Chaque ordinateur, possède un conteneur de certificat racine, vous pouvez le vérifier en suivant les manipulations suivantes :

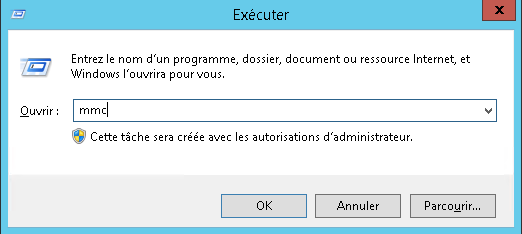

– Appuyez sur les touches WIN + R, afin d’ouvrir la fenêtre "Exécuter".

– Tapez ensuite "MMC".

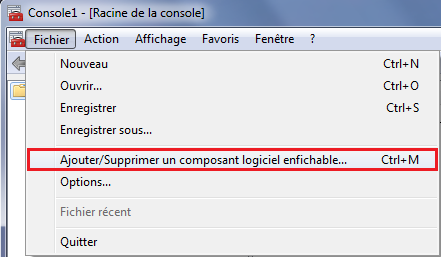

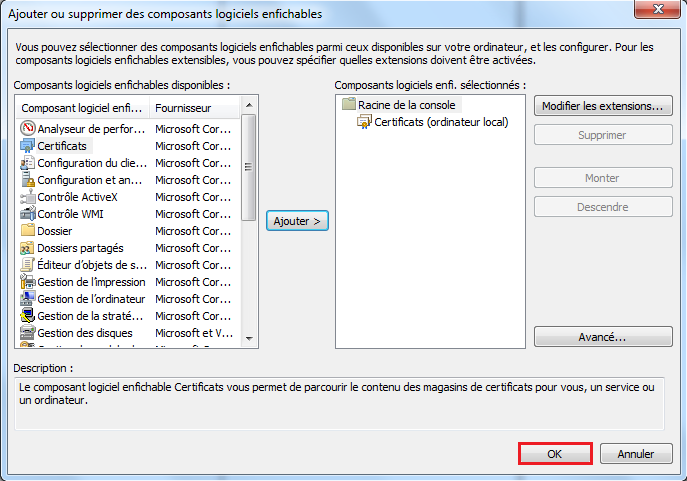

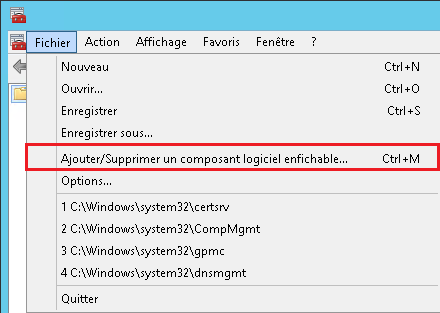

– Cliquez sur "Fichier", puis "Ajouter/Supprimer un composant logiciel enfichable".

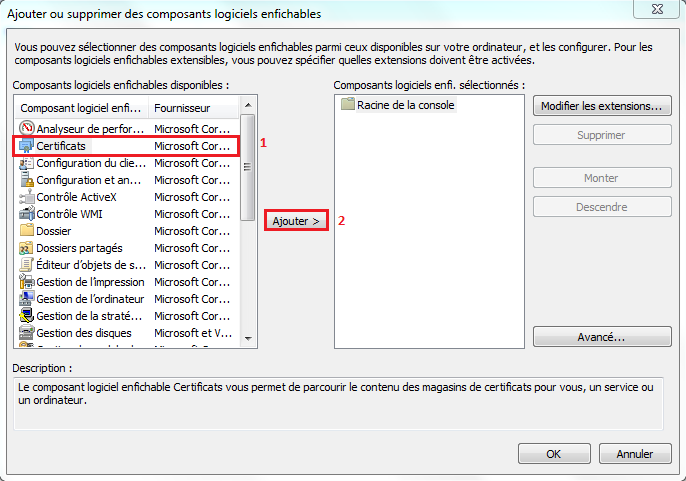

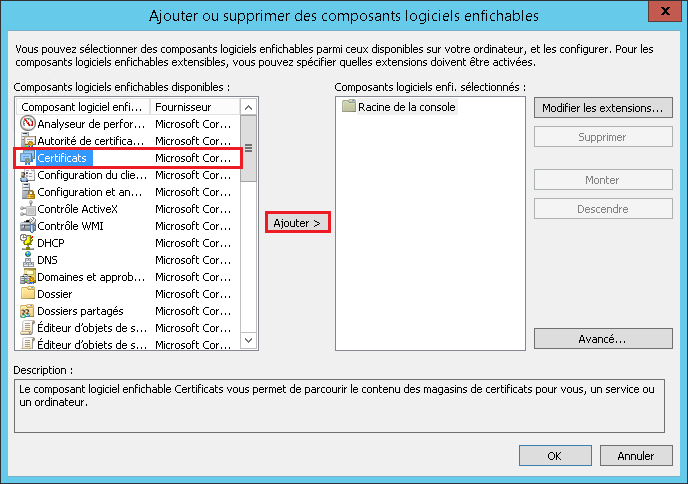

– Cherchez et ajoutez le composant "Certificats".

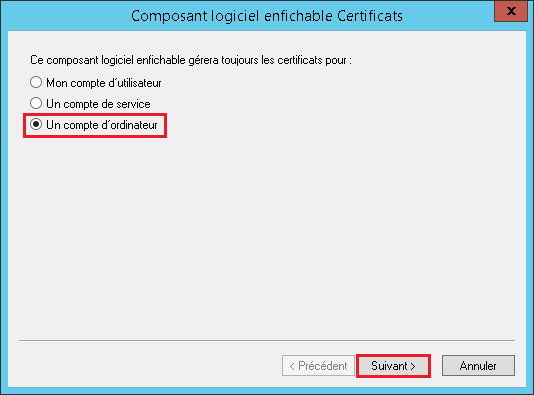

– Sélectionnez "Un compte d’ordinateur".

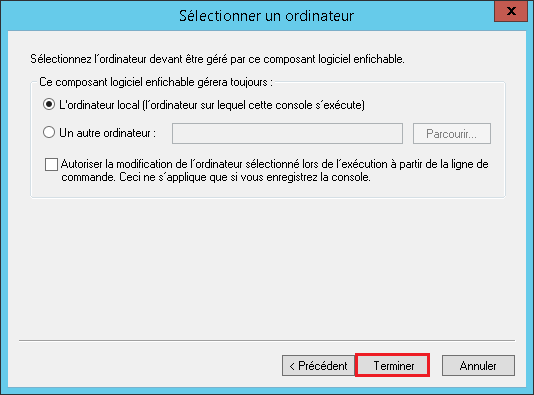

– Sélectionnez "L’ordinateur local". Puis cliquez sur "Terminer".

– Cliquez sur "OK".

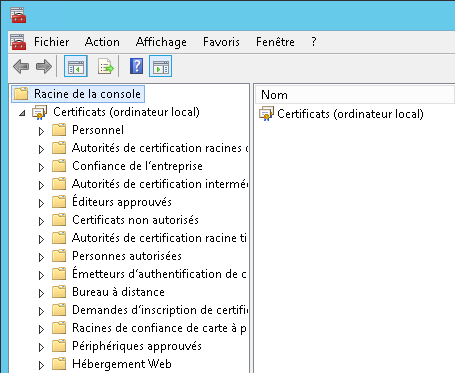

– Développez la ligne "Certificats (ordinateur local)". Puis Développez la ligne "Autorités de certification racine de confiance".

Vous pouvez voir tous les certificats des organismes de certification. Si vous voulez avoir un site web HTTPS avec le petit cadenas vert vous informant que votre site est sûr, vous devez acheter un certificat SSL signé auprès de ces organismes. L’organisme qui signera votre certificat SSL, validera votre identité et celle de votre site.

– Une autorité de certification secondaire utilise un certificat signé par un organisme de certificat pour signer les certificats et clé publique de l’entreprise.

6) Dernière informations

Dernière chose à savoir sur les certificats, une autorité de certification peut signer une clé publique ou un certificat. Mais un pirate pourrait voler vos certificats, clé privée, clé publique pour les utiliser à mauvais escient. L’autorité de certification a donc aussi le pouvoir de révoquer un certificat, afin de prévenir les autres personnes que le certificat n’est plus sûr et qu’il ne faut plus lui faire confiance.

La sécurité, les algorithmes de chiffrement, les certificats, etc sont des sujets très vaste. J’ai essayé de faire une présentation light de quelques notions utiles avant d’attaquer la configuration. J’ai volontairement simplifié quelques aspects du chiffrement afin de le rendre plus compréhensible. J’espère ne pas avoir fait dresser les cheveux des adorateurs de la sécurité.

Bon voyage dans cette aventure.

II) Installation et configuration

1) Installation

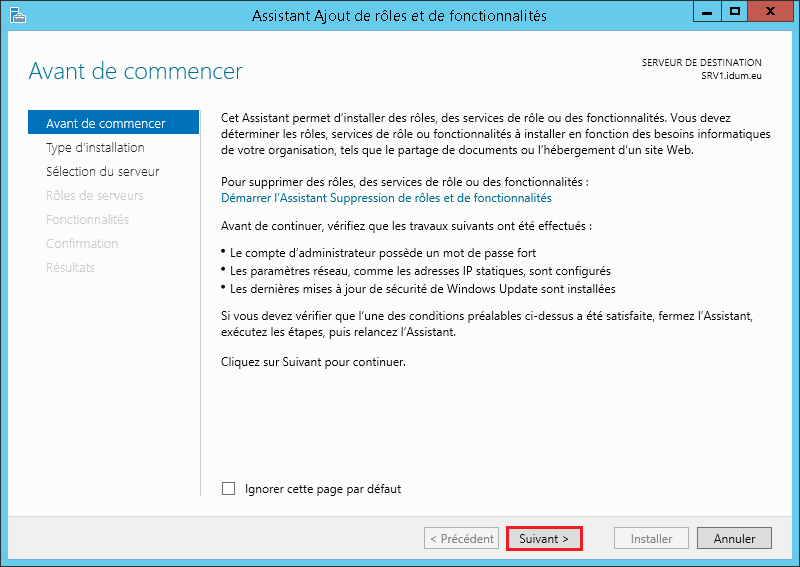

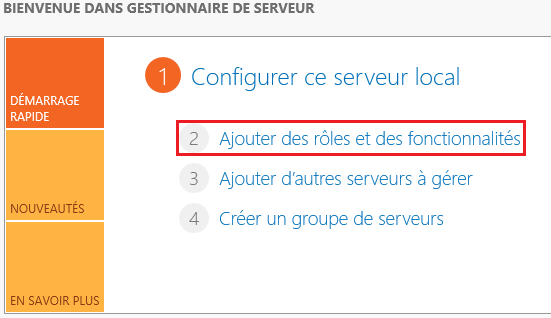

– Connectez-vous sur votre serveur Windows 2012R2.

– Ouvrez votre "Gestionnaire de serveur".

– Cliquez sur "Ajouter des rôles et des fonctionnalités".

– Cliquez sur "Suivant".

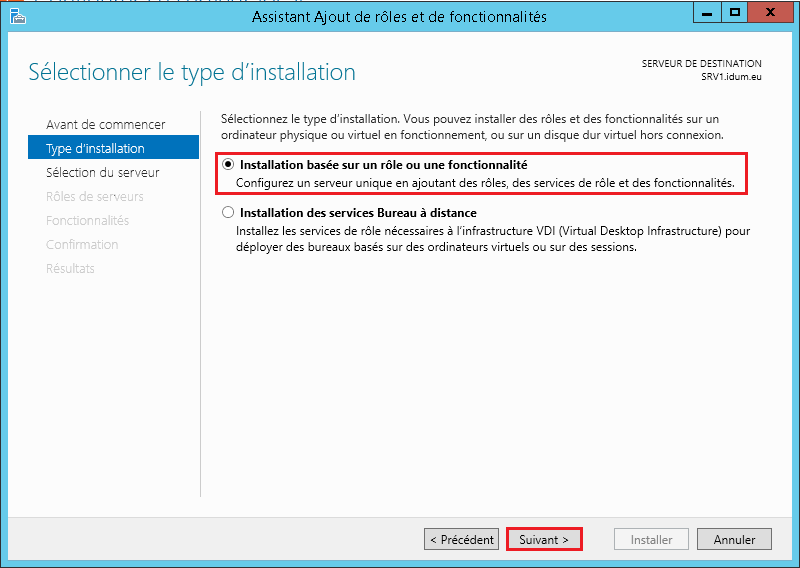

– Sélectionnez "Installation basée sur un rôle ou une fonctionnalité", puis cliquez sur "Suivant".

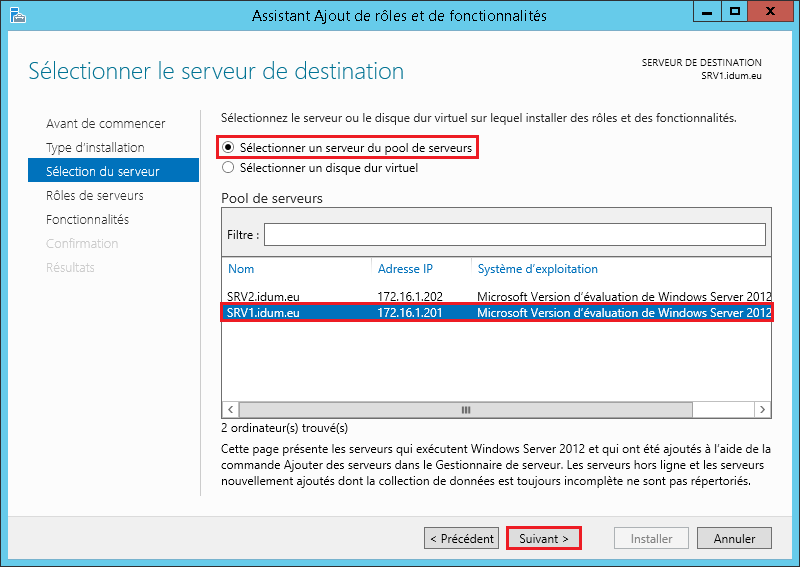

– Sélectionnez l’option "Sélectionner un serveur du pool de serveurs", puis cliquez sur "Suivant".

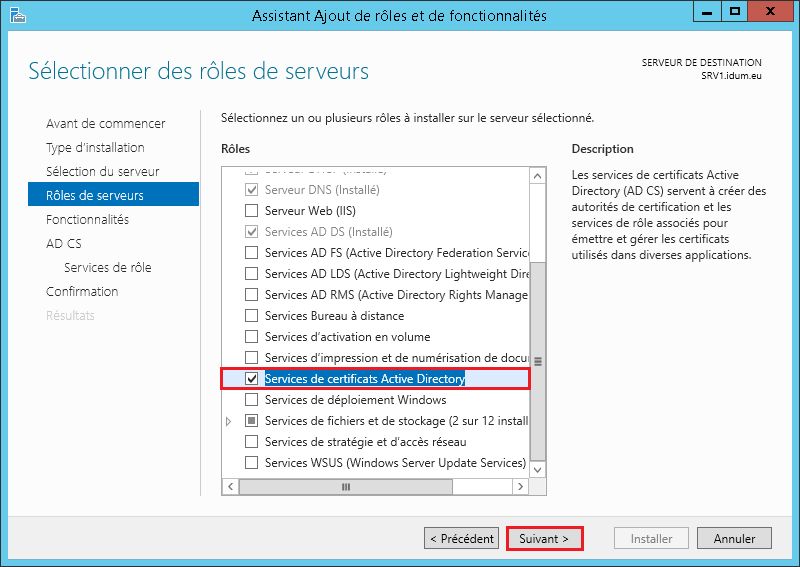

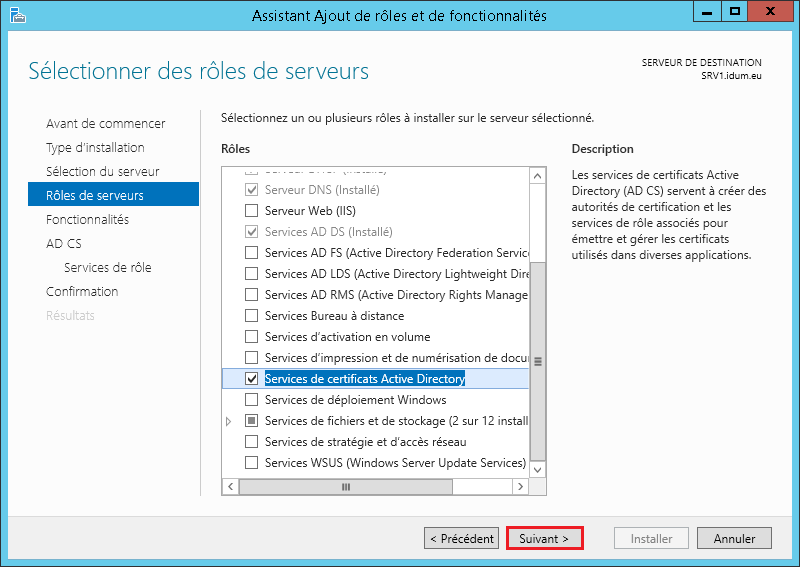

– Cochez "Service de certificats Active Directory".

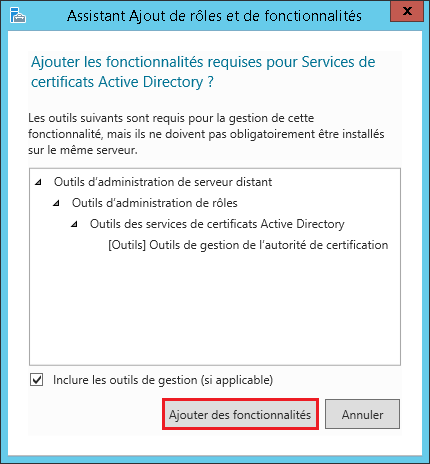

– Cliquez sur "Ajouter des fonctionnalités".

– Cliquez sur "Suivant".

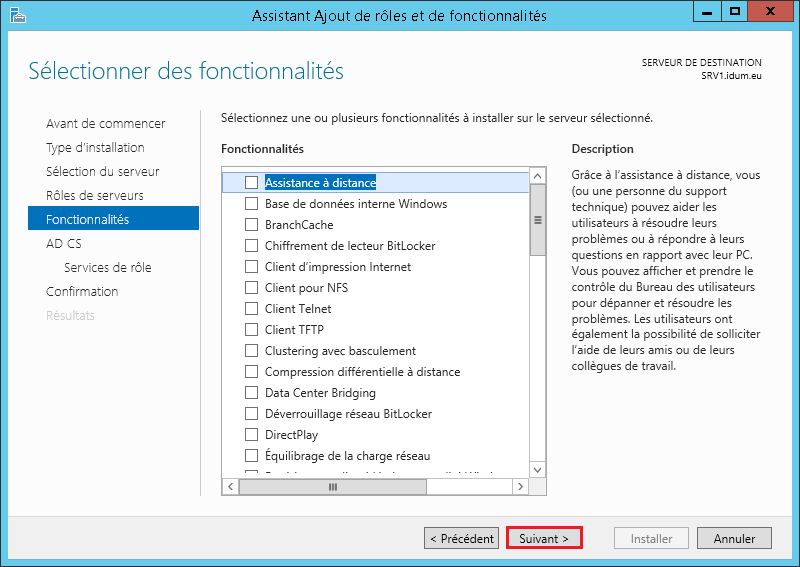

– Cliquez sur "Suivant".

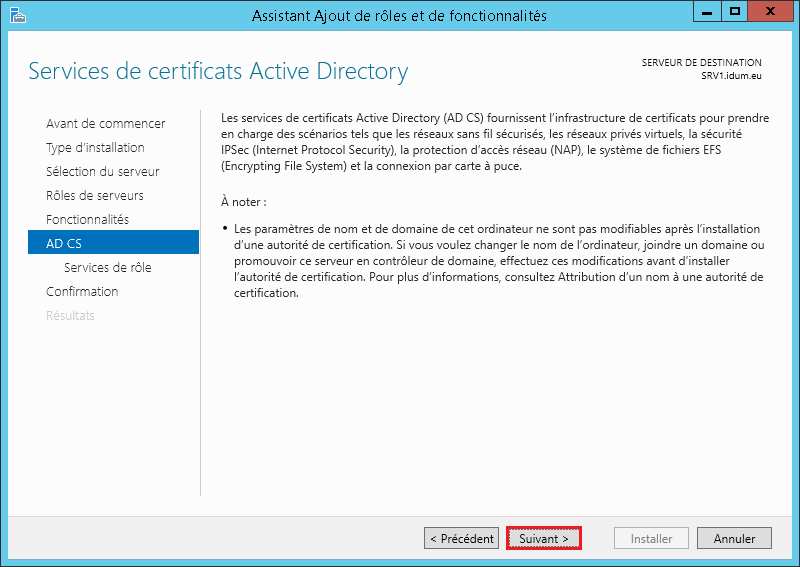

– Cliquez sur "Suivant".

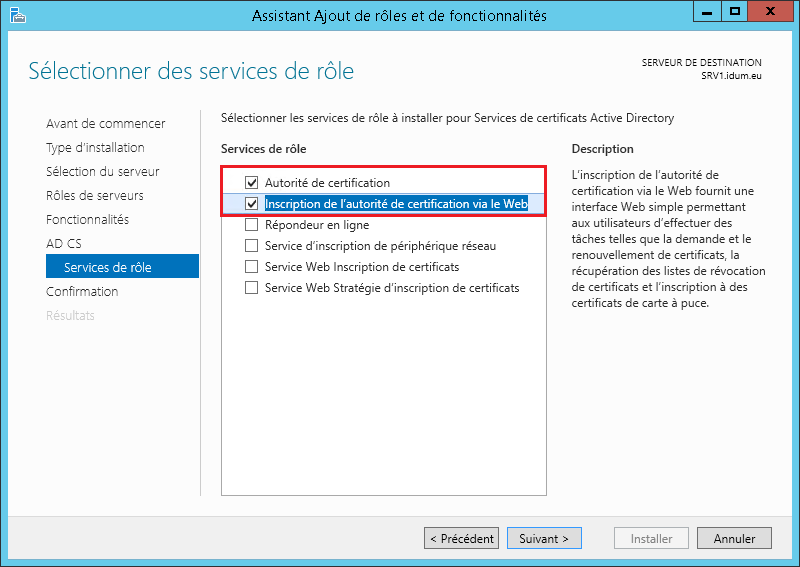

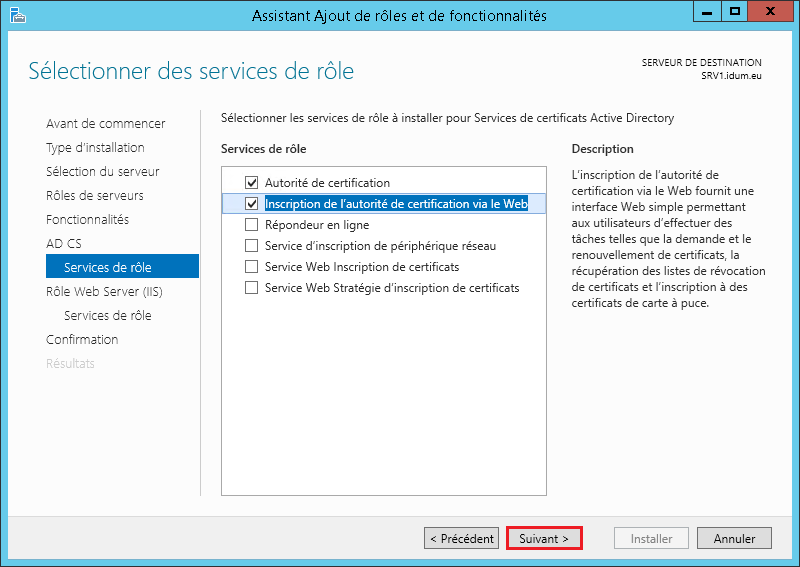

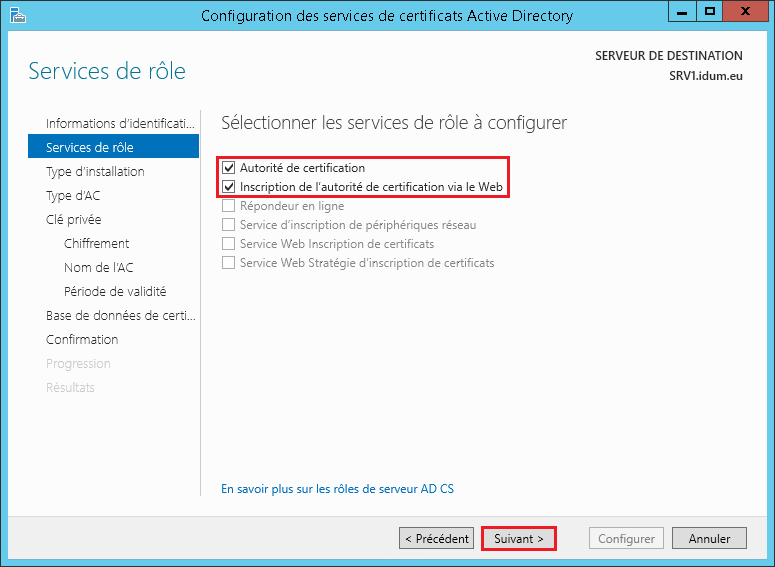

– Cochez les options : "Autorité de certification" et "Inscription de l’autorité de certification via le Web".

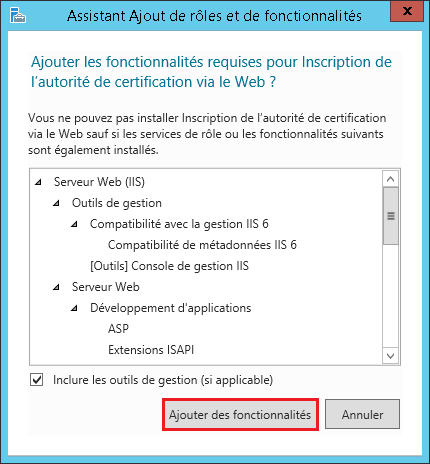

– Cliquez sur "Ajouter des fonctionnalités".

– Cliquez sur "Suivant".

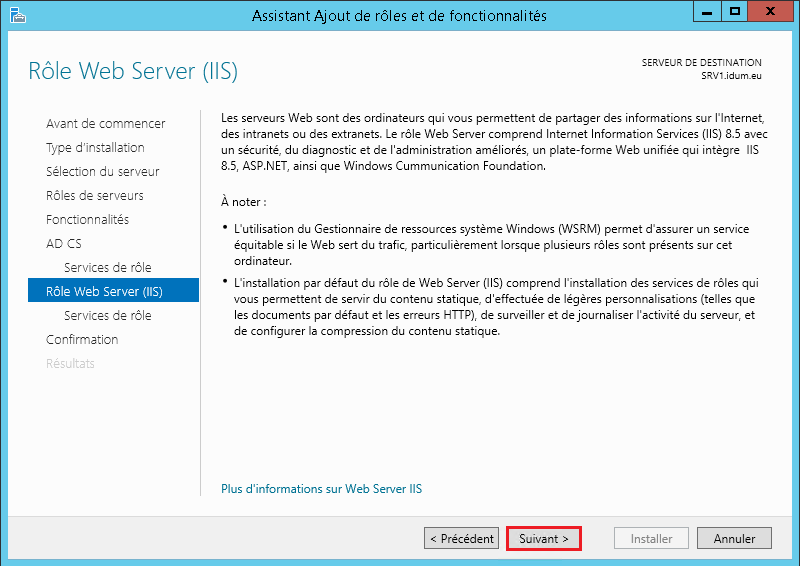

– Cliquez sur "Suivant".

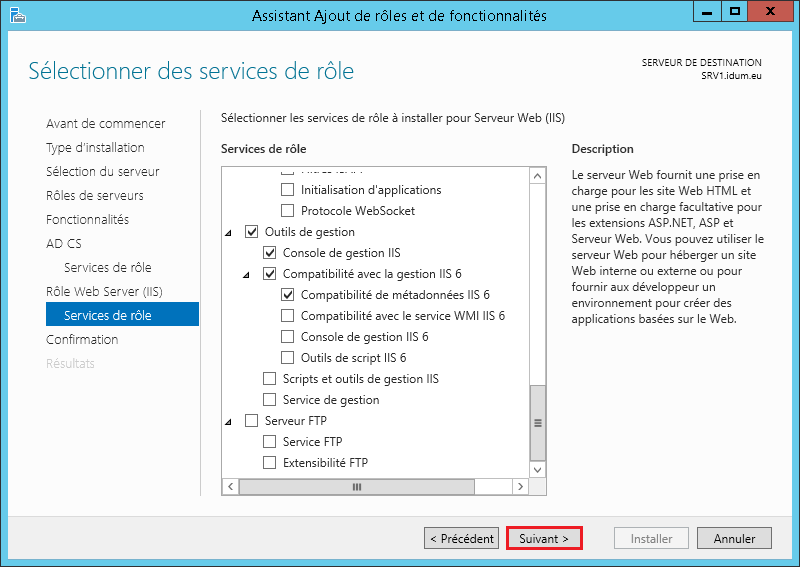

– Cliquez sur "Suivant".

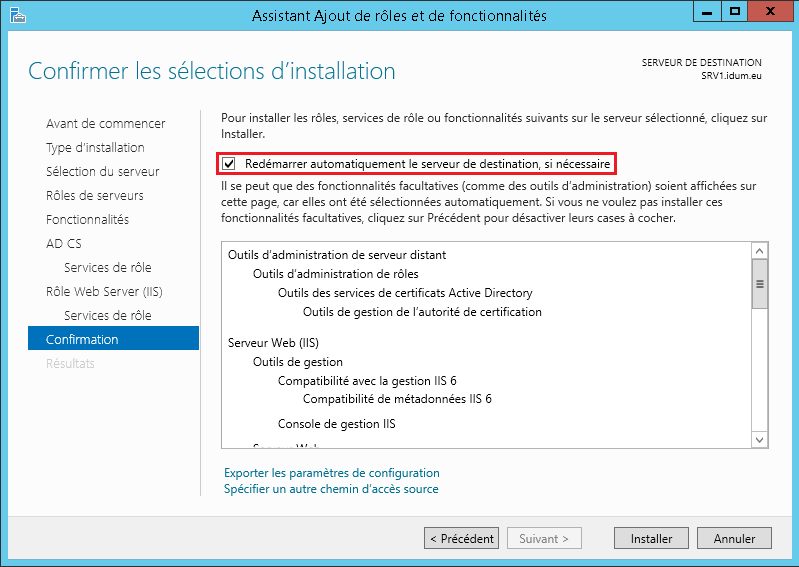

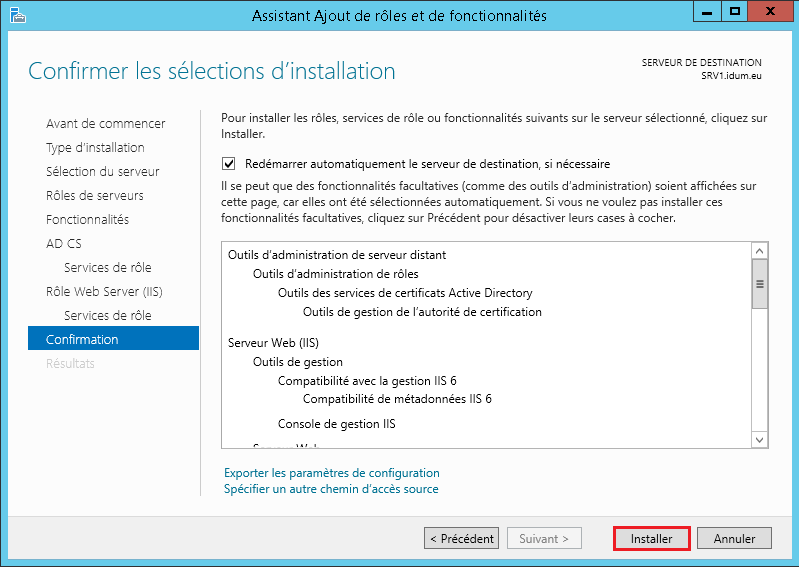

– Cochez l’option "Redémarrer automatiquement le serveur de destination, si nécessaire".

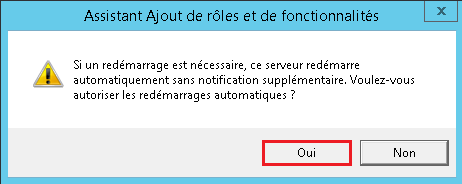

– Cliquez sur "Oui".

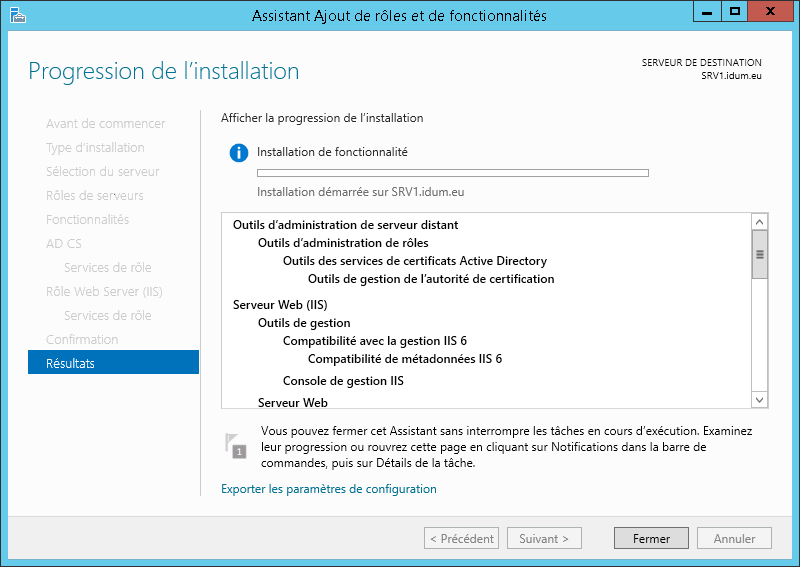

– Cliquez sur "Installer".

– Patientez pendant l’installation.

2) Configuration

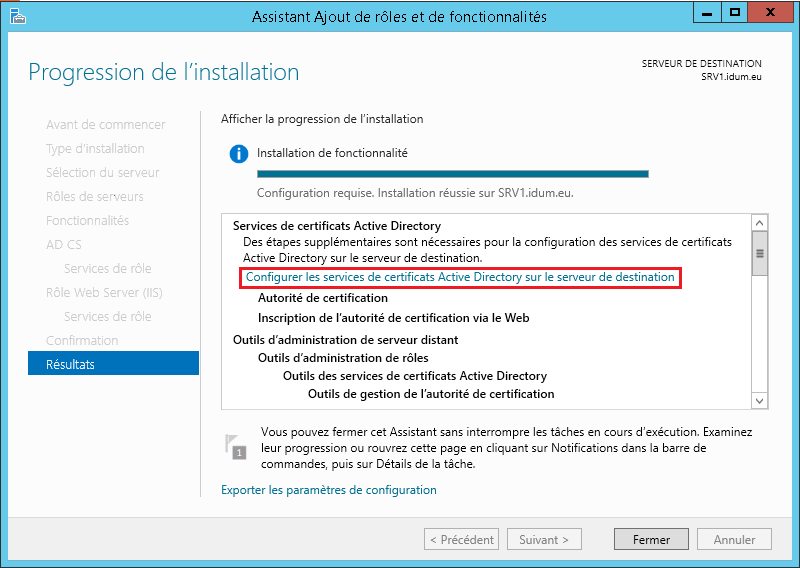

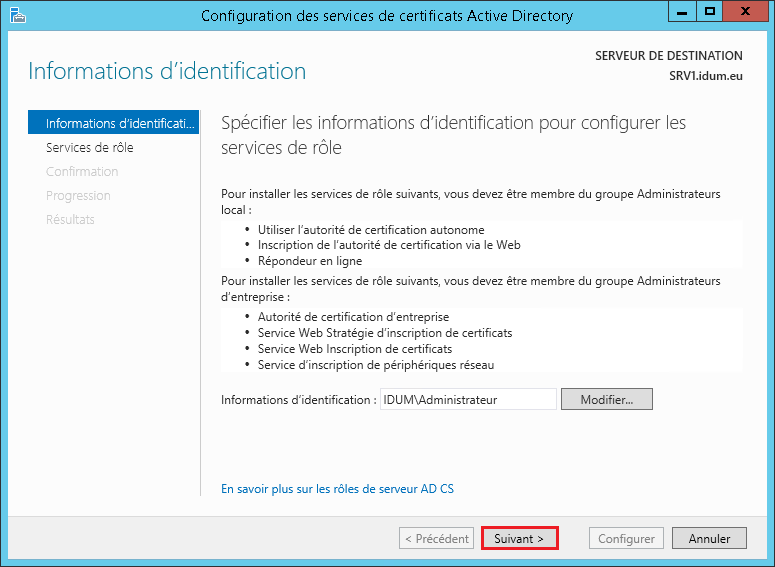

– Cliquez sur le lien "Configurer les services de certificats Active Directory sur le serveur de destination".

– L’assistant de configuration vous demande ensuite de définir un compte avec les droits demandés pour continuer la configuration. Cliquez sur "Suivant".

– Cochez les deux options "Autorité de certification" et Inscription de l’autorité de certification via le web". Ensuite cliquez sur "Suivant".

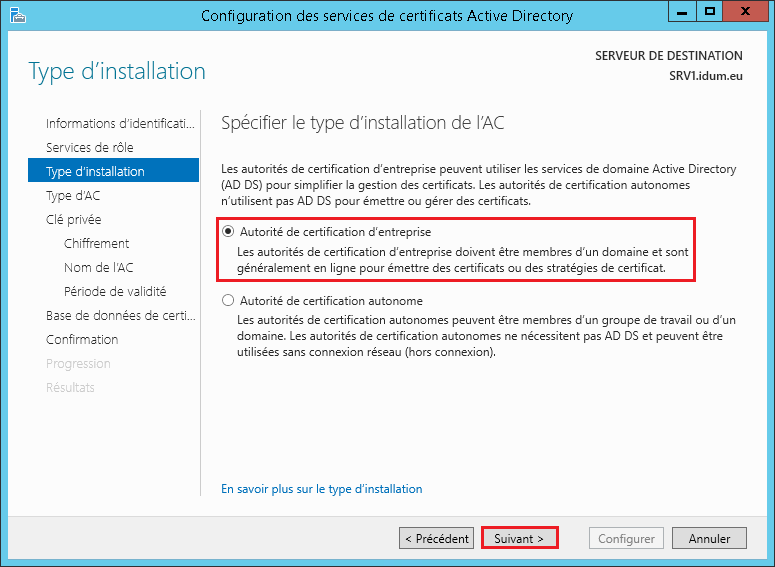

– Sélectionnez "Autorité de certification d’entreprise". Pour info cette option est grisée si votre serveur n’est pas dans un domaine. Ensuite cliquez sur "Suivant".

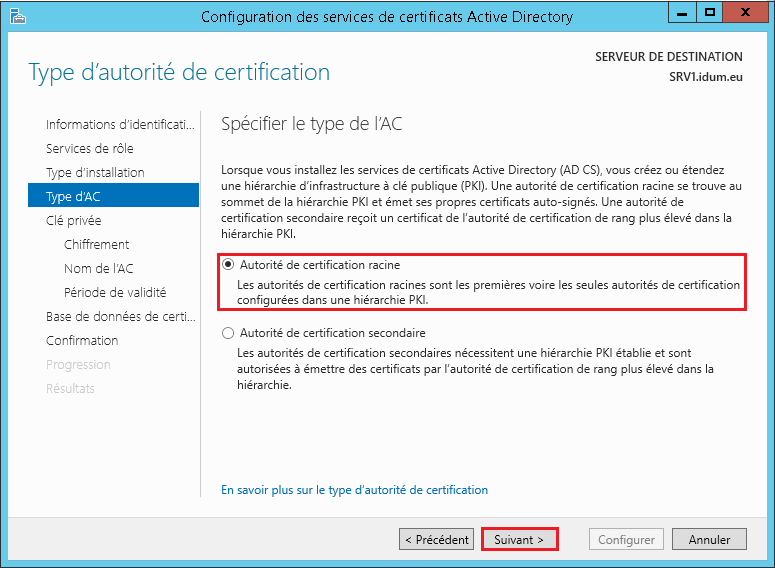

– Sélectionnez "Autorité de certification racine", car nous n’avons pas de certificat signé par une autre autorité de certification supérieur et d’un organisme de certification. Ensuite cliquez sur "Suivant".

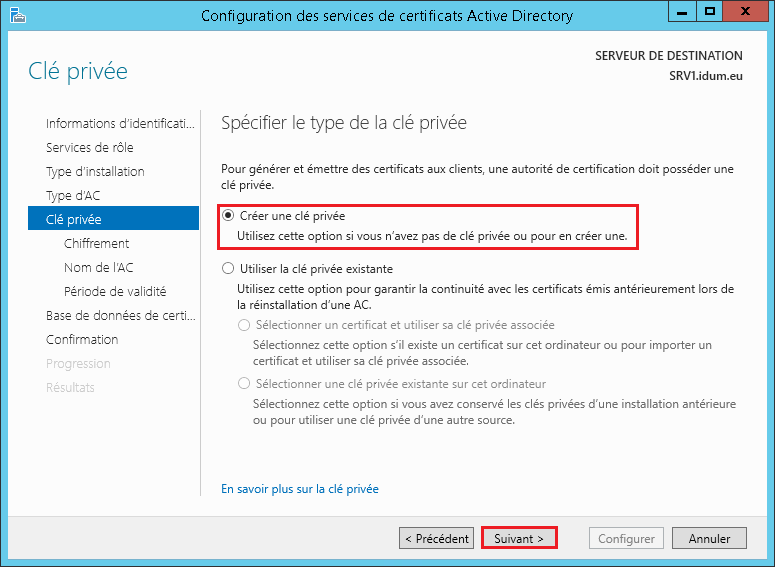

– Sélectionnez "Créer une clé privée", car nous ne disposons pas de clé existante. Ensuite cliquez sur "Suivant".

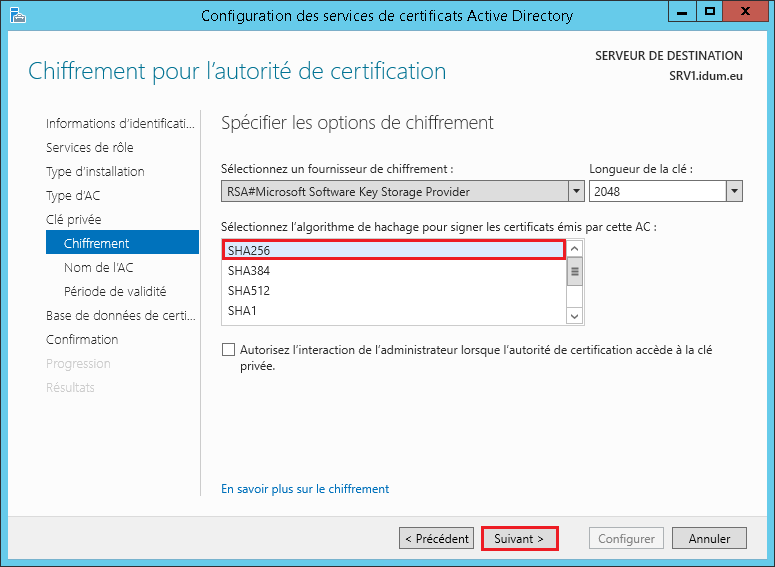

– Le "SHA1" sera obsolète au mois de janvier 2016, il est donc déconseillé de le choisir. Sélectionnez "SHA256" et cliquez sur "Suivant".

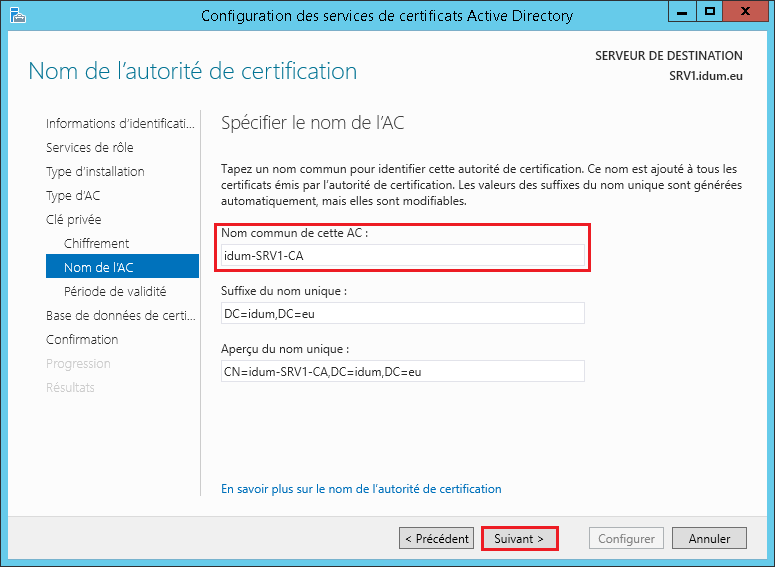

– Vous pouvez si vous le souhaitez modifier le nom commun de cette AC. Sinon faites comme moi cliquez sur "Suivant".

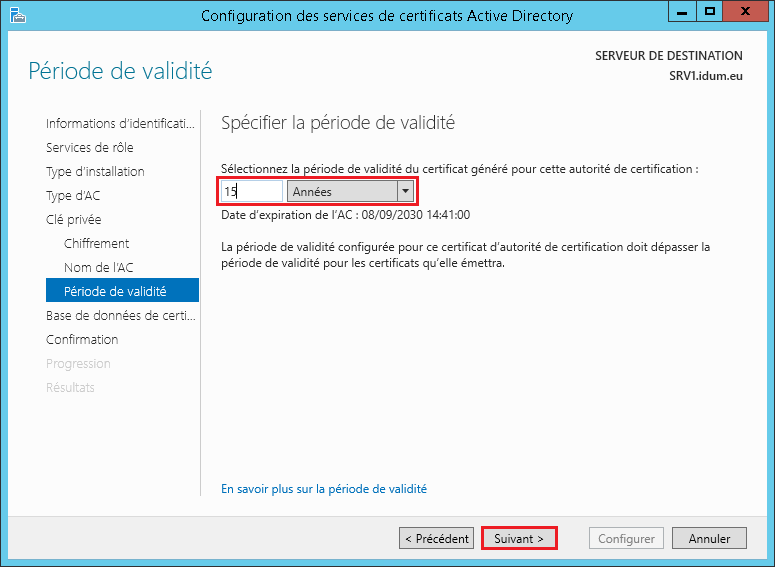

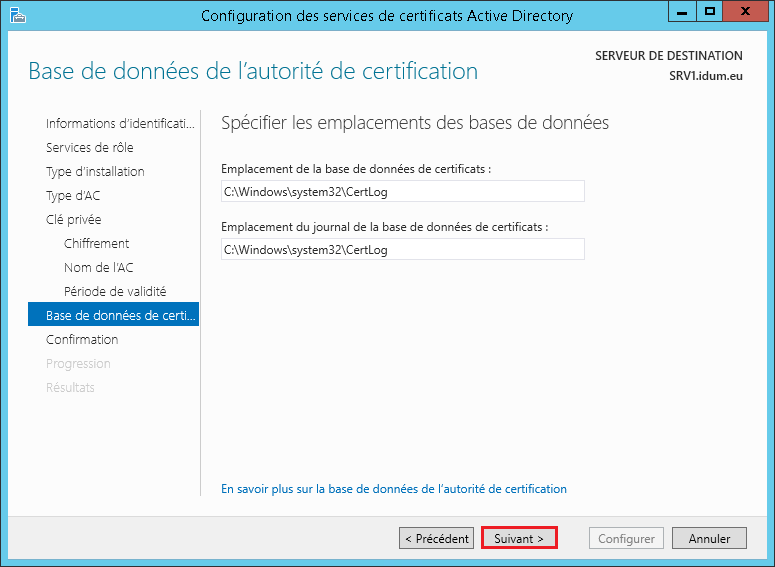

– Définissez la durée de validité du certificat de l’autorité.

– Cliquez sur "Suivant".

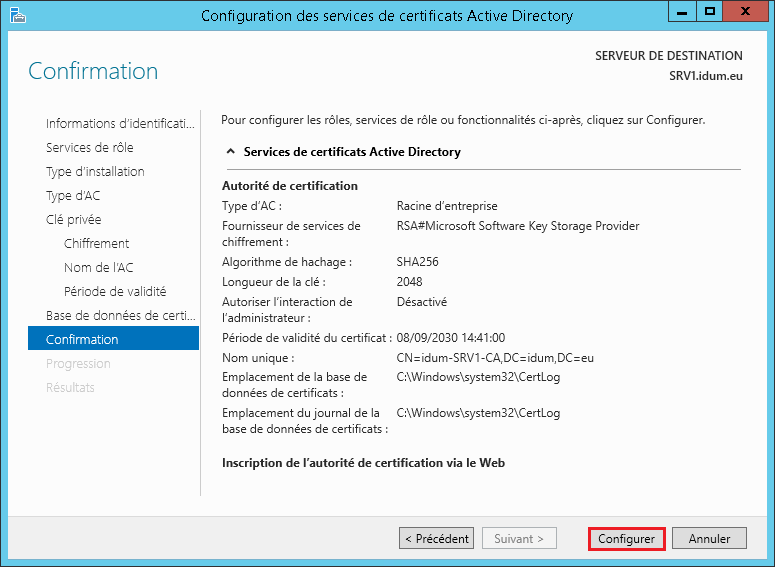

– Cliquez sur "Configurer" si les paramètres affichés sont corrects.

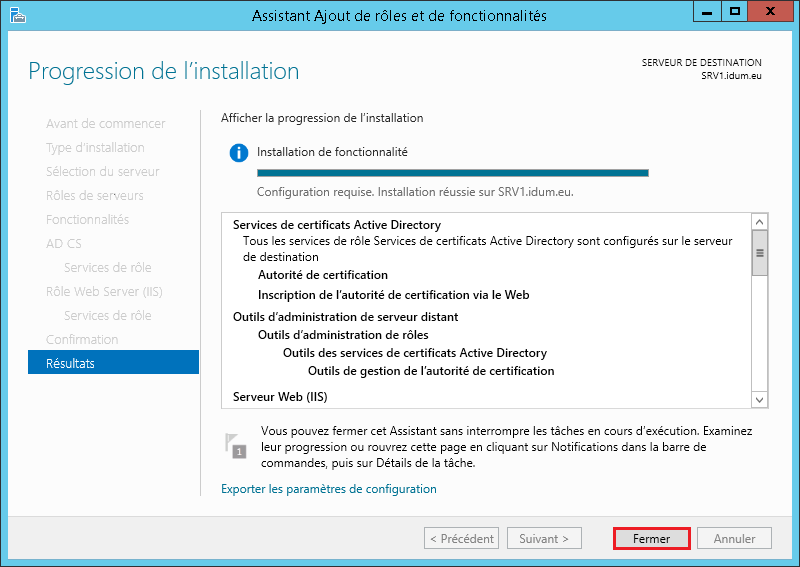

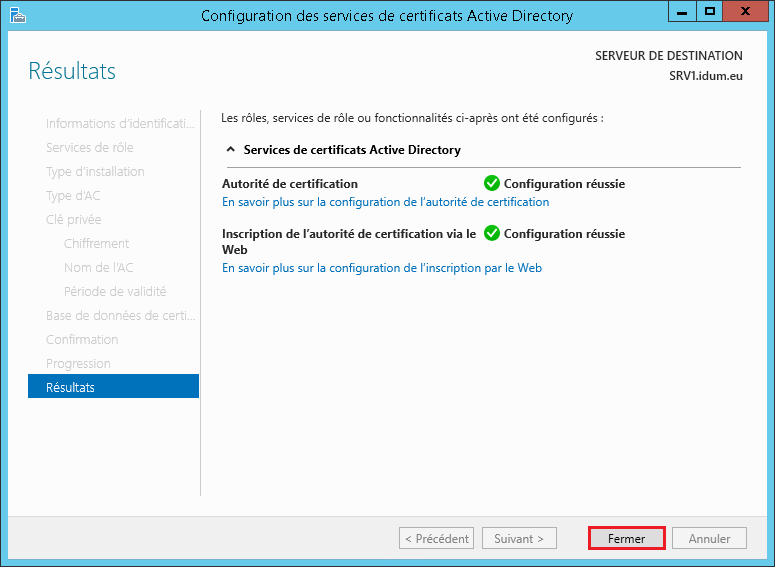

– Une fois la configuration terminée, cliquez sur "Fermer".

– Cliquez sur "Fermer".

Information :)

Lors de l’installation de l’autorité de certification dans un domaine, le certificat de l’autorité de certification créé est automatiquement déployé sur les machines du domaine dans le "magasin autorité racine de confiance".

3) Voir le certificat racine

Pour voir le certificat racine suivez les instructions suivantes :

– Appuyez sur les touches WIN + R, afin d’ouvrir la fenêtre "Exécuter".

– Tapez ensuite "MMC".

– Cliquez sur "Fichier", puis "Ajouter/Supprimer un composant logiciel enfichable".

– Cherchez et ajoutez le composant "Certificats".

– Sélectionnez "Un compte d’ordinateur".

– Sélectionnez "L’ordinateur local". Puis cliquez sur "Terminer".

– Développez l’arborescence de "Certificats".

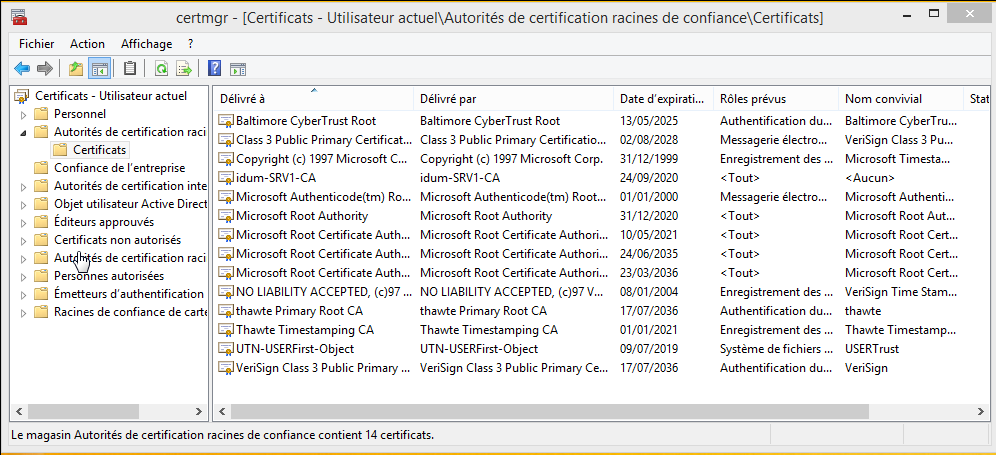

– Développez l’arborescence de "Autorités de certification racines de confiance", puis "Certificats".

Vous pouvez voir dans ce répertoire les deux certificats racine de idum-SRV1-CA.

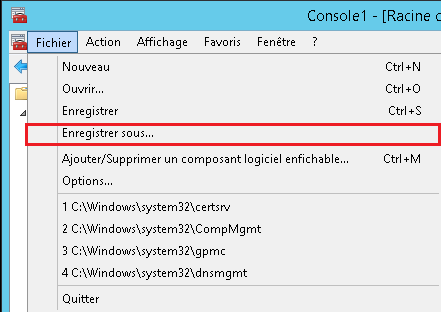

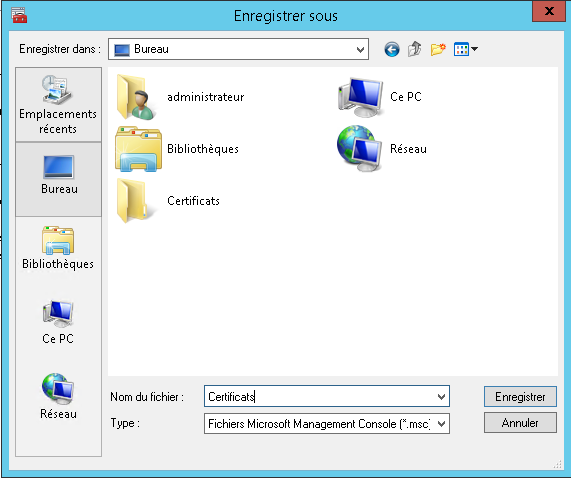

– Pour pouvoir revenir rapidement à cette console, vous pouvez créer un raccourcis sur le bureau en cliquant sur "Fichier", puis "Enregistre sous".

– Saisissez un nom et cliquez sur "Enregistrer".

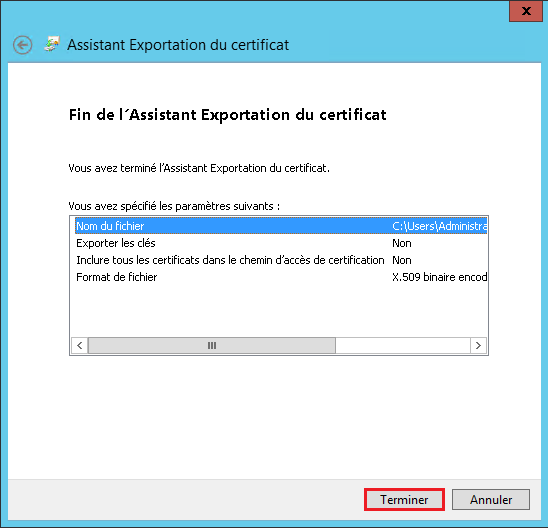

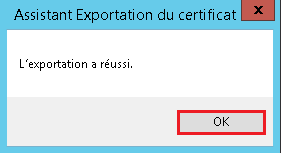

4) Exporter le certificat racine.

Comme expliqué dans l’introduction, un ordinateur souhaitant vérifier une clé publique ou certificat doit comparer la signature de l’autorité de certification présente dans la clé publique ou certificat, avec le certificat de l’autorité racine.

Notre certificat étant généré par une autorité de certification autonome, nous devons partager le certificat racine avec toutes les machines du domaine. Ainsi chaque ordinateur devra avoir le certificat racine dans le conteneur "Autorité de certification racines de confiances".

Pour pouvoir partager le certificat racine, il faut commencer par l’exporter.

– Ouvrez la console mmc pour accéder aux certificats comme indique dans le chapitre précédent.

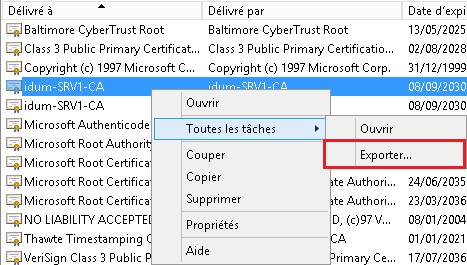

– Sélectionnez le premier certificat racine. Puis Faite un clic droit, "Toute les tâches" et enfin cliquez sur "Exporter".

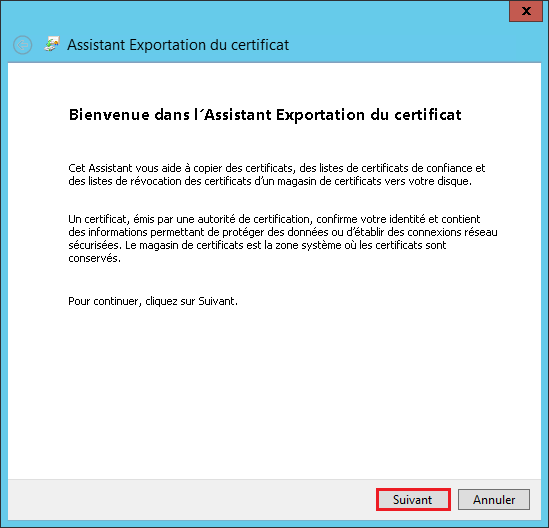

– L’assistant d’exportation se lance. Cliquez sur "Suivant".

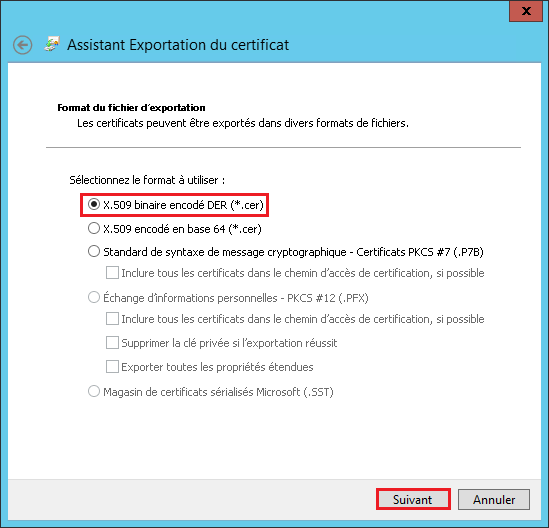

– Choisissez "X.509 binaire encodé DER". Cliquez sur "Suivant".

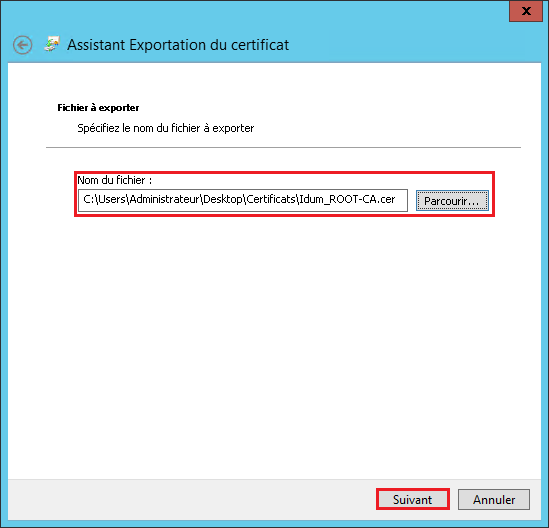

– Définissez le chemin pour enregistrer le certificat. J’enregistre temporairement le certificat sur le bureau du serveur.

– Cliquez sur "Terminer".

– Cliquez sur "OK".

III) Interface Web Certsrv

Nous allons maintenant configurer l’interface web de l’autorité de certification pour que celle-ci utilise un certificat délivré par l’autorité de certification. Les ordinateurs du domaine verront alors un site sécurisé.

Cette configuration va nécessiter plusieurs manipulations. Nous commencerons par la création d’un modèle de certificat.

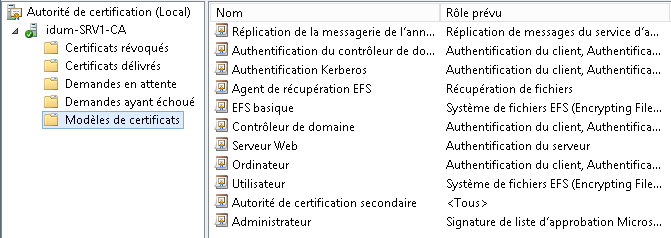

1) Création d’un modèle de certificat

Pour commencer qu’est-ce qu’un modèle de certificat ? Un modèle de certificat que l’on peut appeler aussi "Template" de certificat permet de définir des paramètres comme la durée de validité, le domaine, les droits, etc. Ces paramètres seront appliqués à chaque certificat généré à partir du modèle.

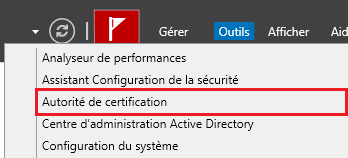

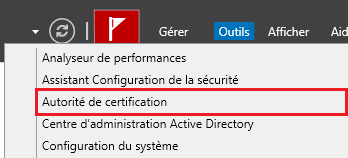

– Ouvrez le "Gestionnaire de serveur"

– Dans le menu en haut à droite, cliquez sur "Outils" puis "Autorité de certification".

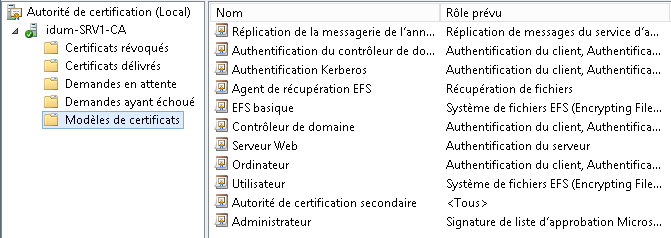

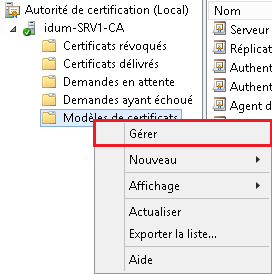

– Développez l’autorité de certification, puis cliquez sur "Modèles de certificats".

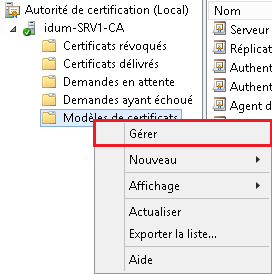

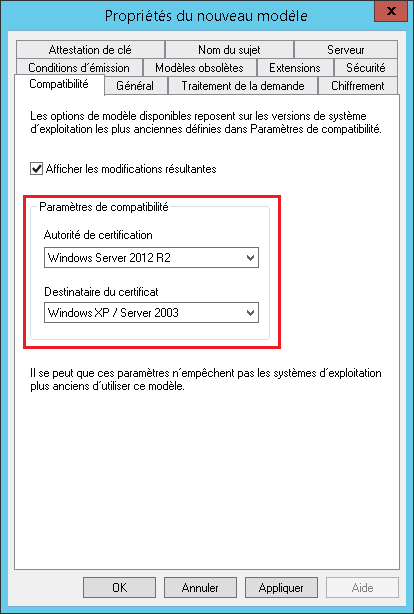

– Faites un clic droit sur le répertoire "Modèle de certificats", puis cliquez sur "Gérer".

– Dans la nouvelle fenêtre qui s’ouvre à vous, trouvez le modèle "Serveur Web". Faites un clic droit, puis cliquez sur "Dupliquer le modèle".

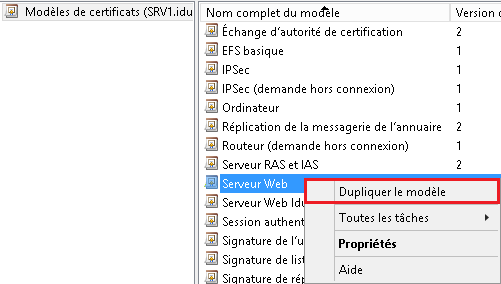

– Regardez les différents onglets, pour trouver les modifications dont vous avez besoin.

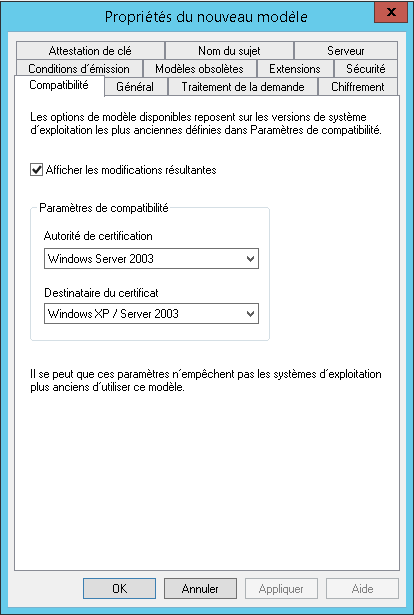

– Moi je vais faire simple ! Je vais modifier le paramètre de compatibilité pour mettre une autorité de certification "Windows Server 2012 R2".

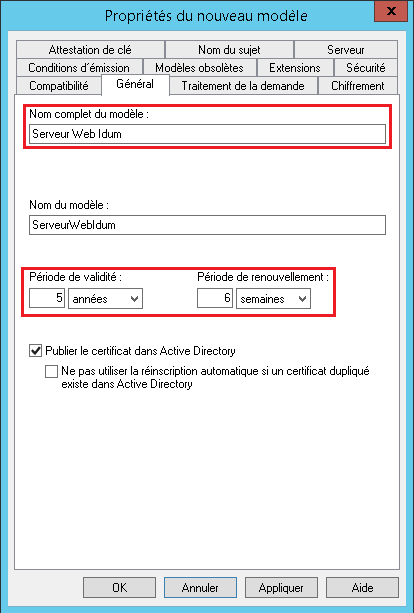

– Dans l’onglet "Général", Saisissez le nom du modèle. Puis définissez la "période de validité" ainsi que la "Période de renouvellement". N’oubliez pas, la "Période de validité" doit être inférieure à la Période de validité du certificat de l’autorité de certification que vous avez définit dans le chapitre II.2.

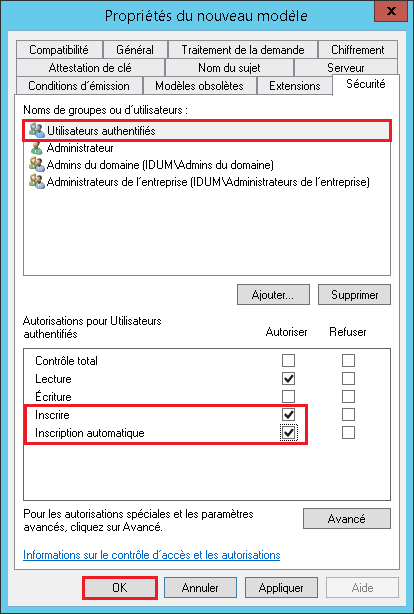

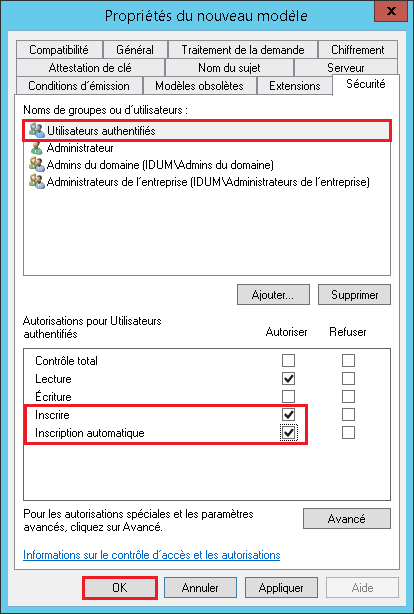

– Dans l’onglet "Sécurité", pour le groupe d’utilisateur "Utilisateurs authentifiés" cochez les deux options suivantes : "Inscrire" et "Inscription automatique". Pour terminer, cliquez sur "Appliquer" puis "OK".

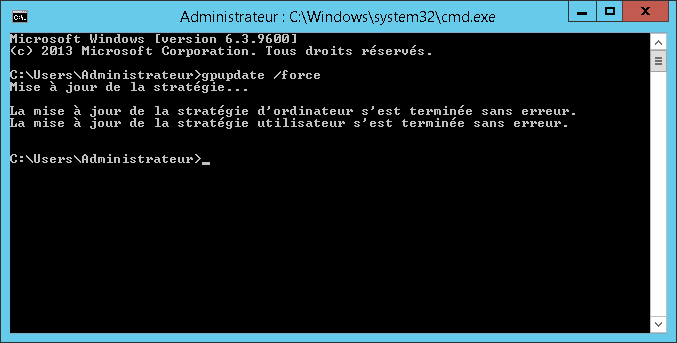

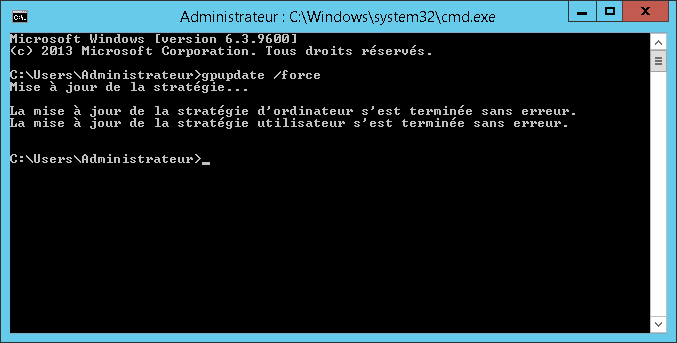

Pour que le nouveau modèle soit correctement pris en compte, il est conseillé de faire une mise à jour des GPO.

– Ouvrez une invite de commande (CMD), puis tapez la commande "gpupdate /force".

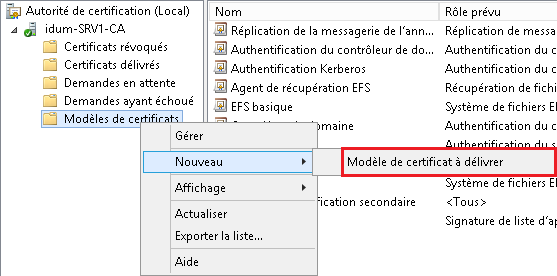

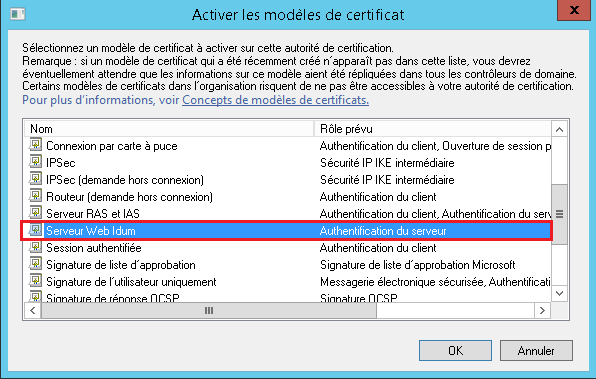

– Retournez sur la fenêtre "CERTSRV", puis faites de nouveau un clic droit sur le répertoire "Modèles de certificats". Cliquez sur "Nouveau" et enfin sur "Modèle de certificat à délivrer".

– Recherchez le modèle que vous venez de créer. Pour moi "Serveur Web Idum". Cliquez sur "Ok".

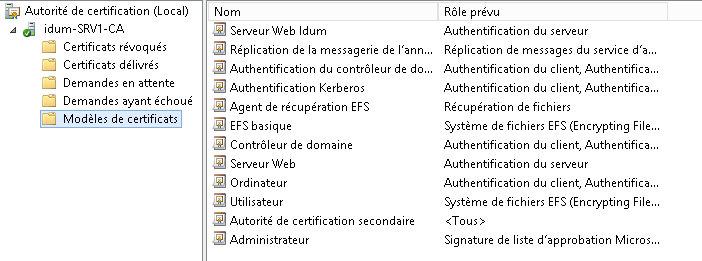

– Vous pouvez voir que le nouveau modèle de certificat à délivrer s’affiche maintenant dans la liste.

2) Création d’un certificat SSL

Nous voulons maintenant générer un nouveau certificat SSL.

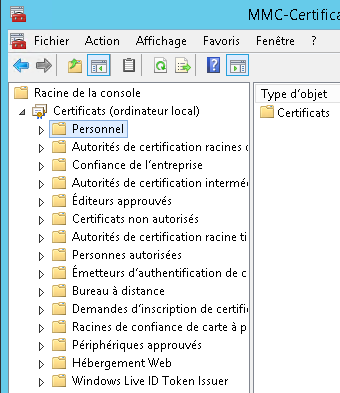

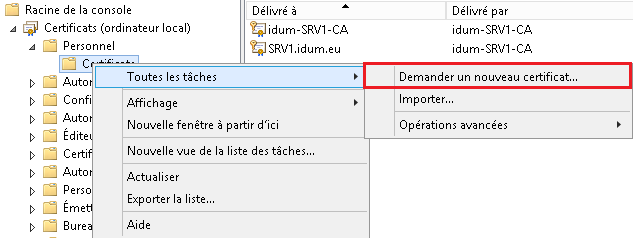

– Ouvrez la console MMC avec le composant logiciel enfichable "Certificats". Développez l’arborescence.

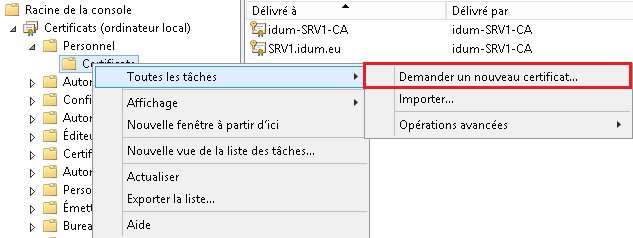

– Faites un clic droit sur le répertoire "Personnel", puis cliquez sur "Toutes les tâches" et enfin "Demander un nouveau certificat".

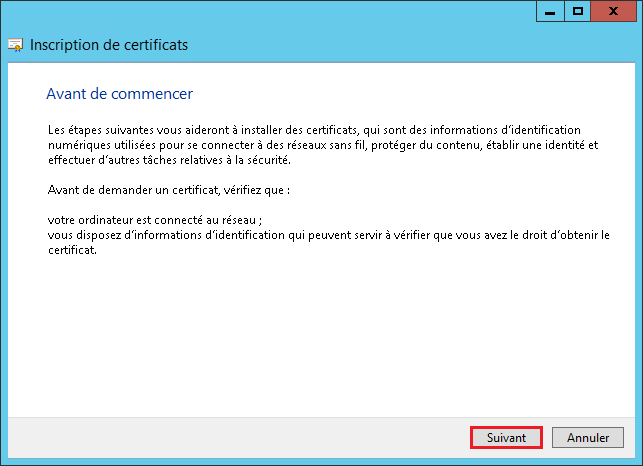

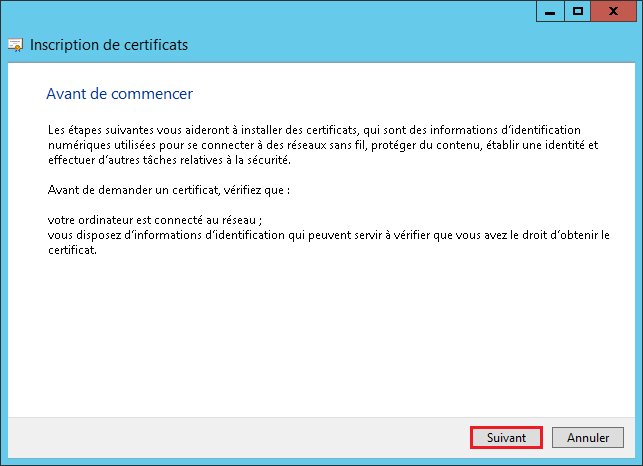

– Dans la fenêtre qui s’ouvre à vous, cliquez sur "Suivant".

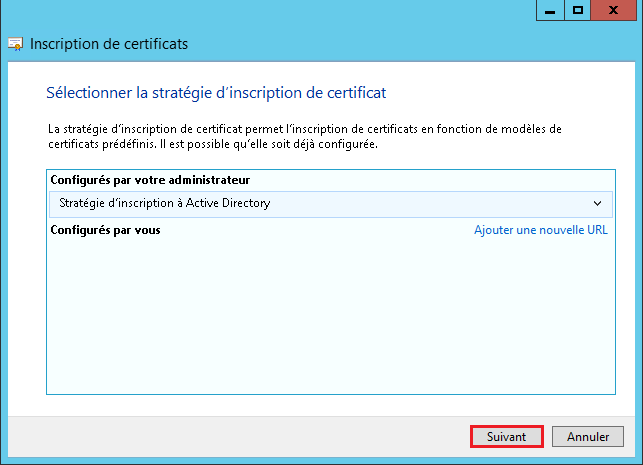

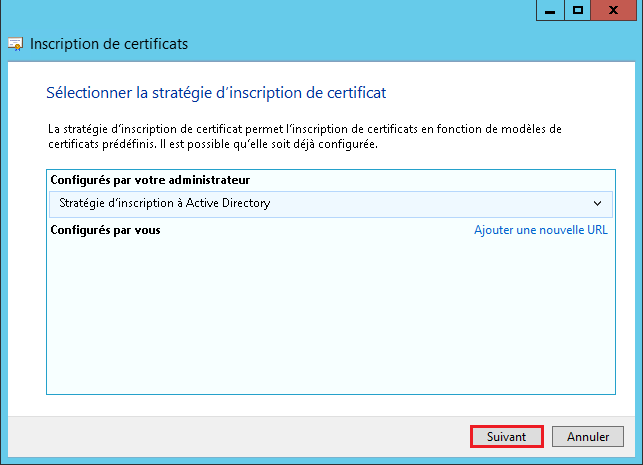

– Cliquez sur "Suivant".

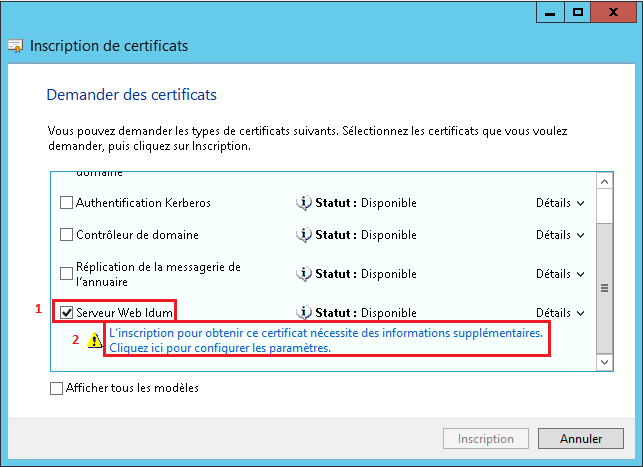

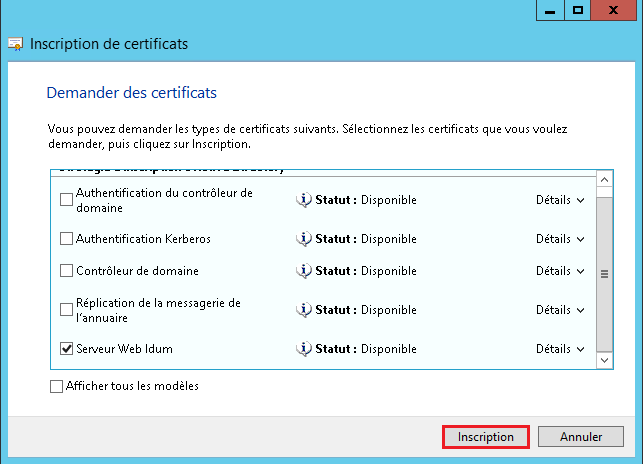

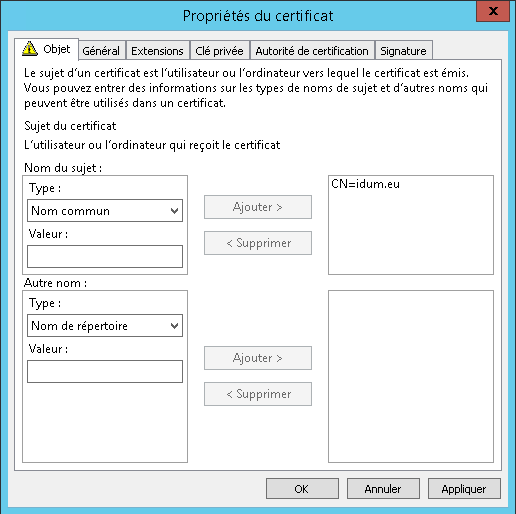

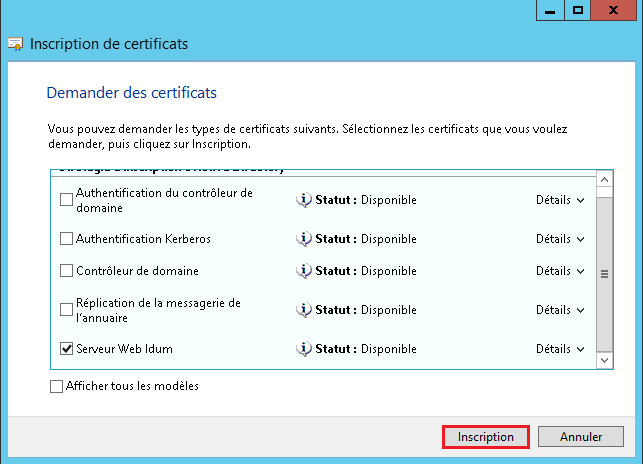

– Sélectionnez le modèle précédemment créé, puis cliquez sur le lien en dessous "L’inscription pour obtenir ce certificat nécessite des informations supplémentaires".

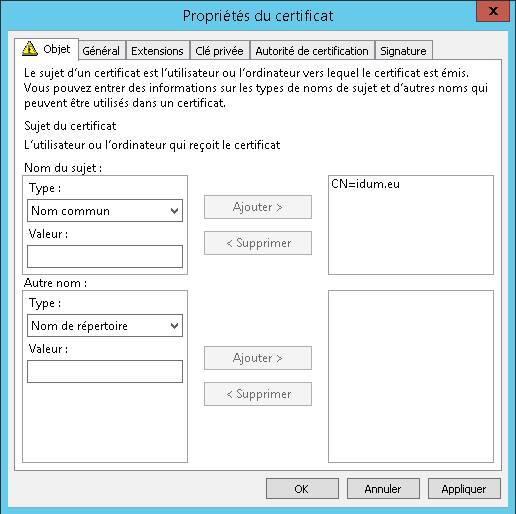

– Dans le premier onglet, définissez le nom du domaine pour le champ "Nom commun".

– Cliquez ensuite sur "Ajouter".

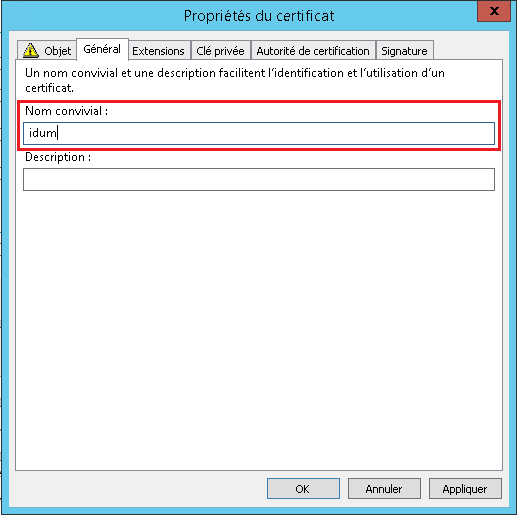

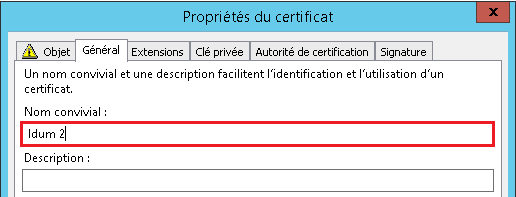

– Vous pouvez définir ensuite un "Nom convivial" dans l’onglet Général. Cliquez pour terminer sur "OK".

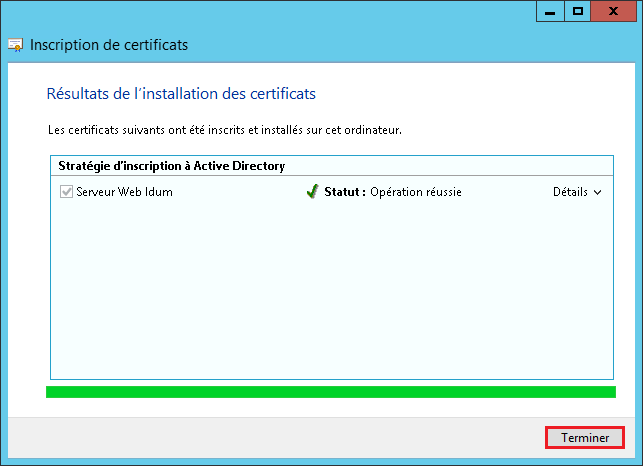

– Cliquez sur "Inscription".

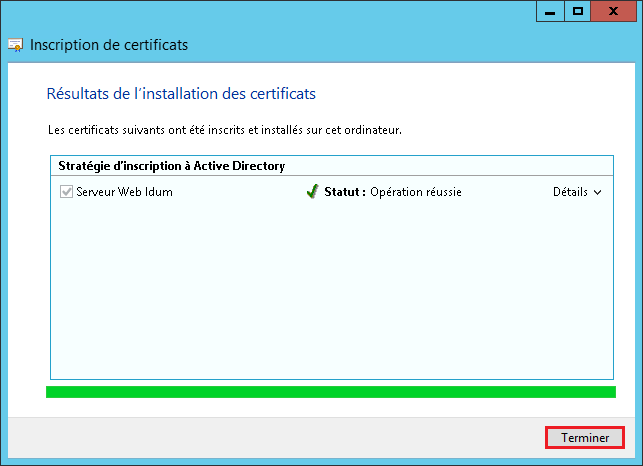

– Cliquez sur "Terminer".

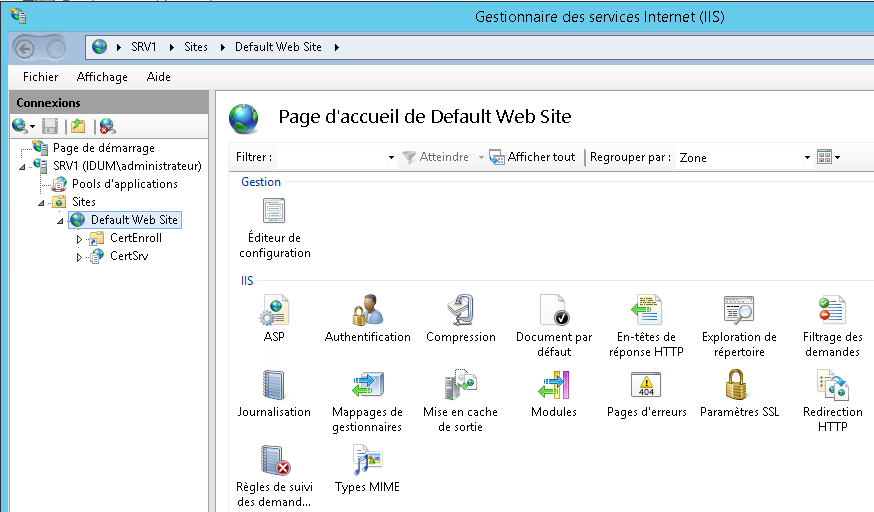

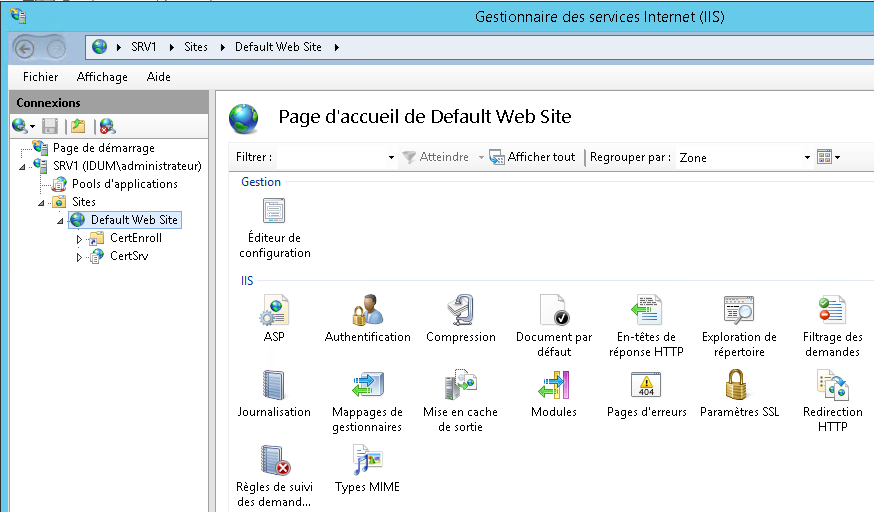

3) Configuration serveur IIS

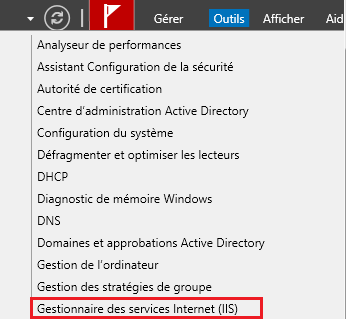

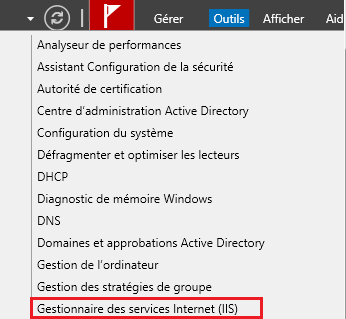

– Ouvrez le gestionnaire de serveur.

– Dans le menu en haut à droite, cliquez sur "Outils" puis "Gestionnaire des services Internet (IIS)".

– Développez l’arborescence.

L’installation de l’interface web de l’autorité de certification, a créée 2 dossiers dans le site par défaut :

– CertEnroll : Contient les listes de révocations (pour le protocole http et file)

– CertSrv : L’interface web de l’autorité de certification.

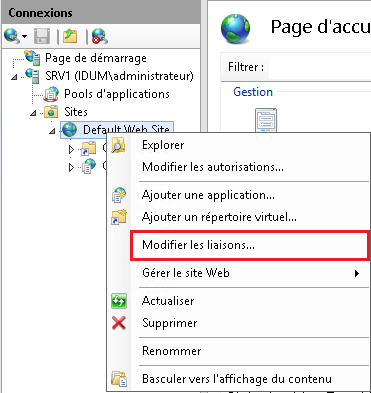

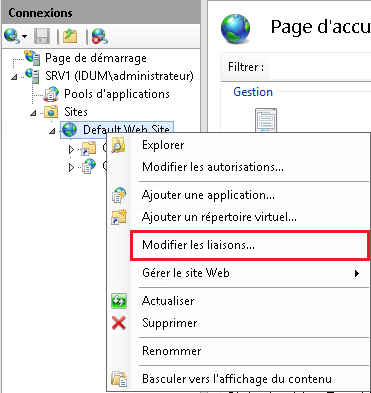

– Faites un clic droit sur "Default Web Site" et cliquez sur "Modifier les liaisons".

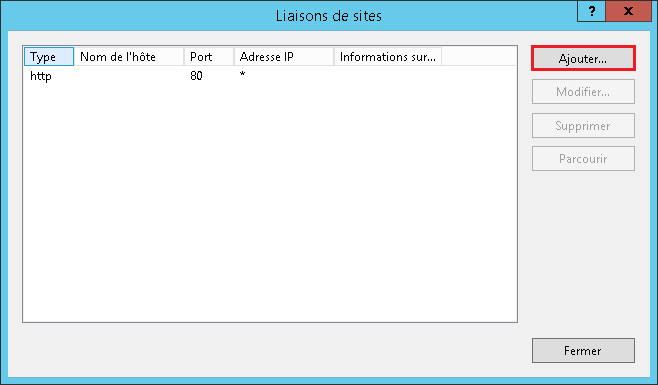

– Cliquez sur "Ajouter".

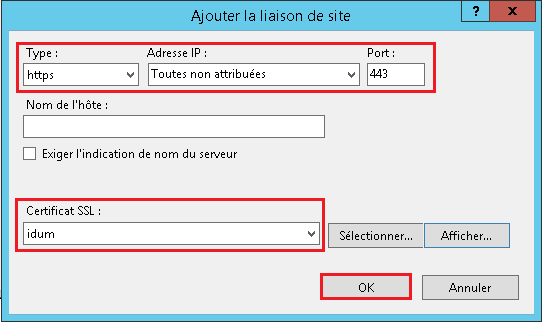

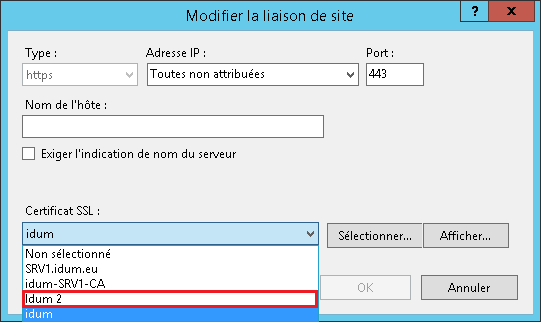

– Définissez les paramètres suivants :

- Type : HTTPS

- Adresse IP : Toutes non attribuées

- Port : 443

- Certificat SSL : Idum (Idum correspond au nom convivial que j’ai définit précédemment)

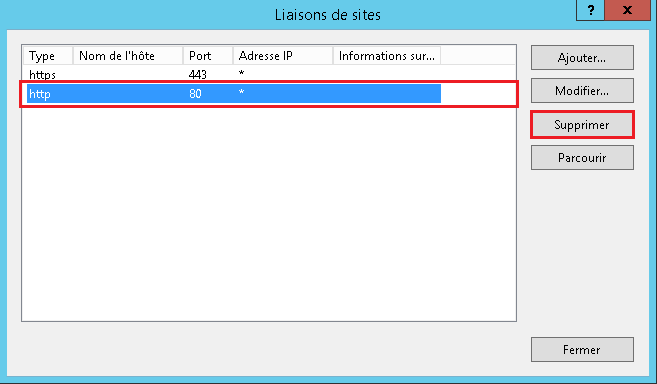

– Si vous voulez que l’interface web de gestion de certificat soit accessible que en HTTPS, sélectionnez "HTTP" puis cliquez sur "Supprimer".

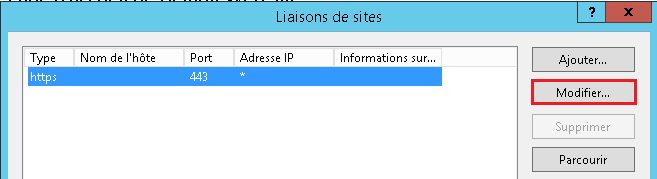

– Vous devez avoir seulement la ligne HTTPS :

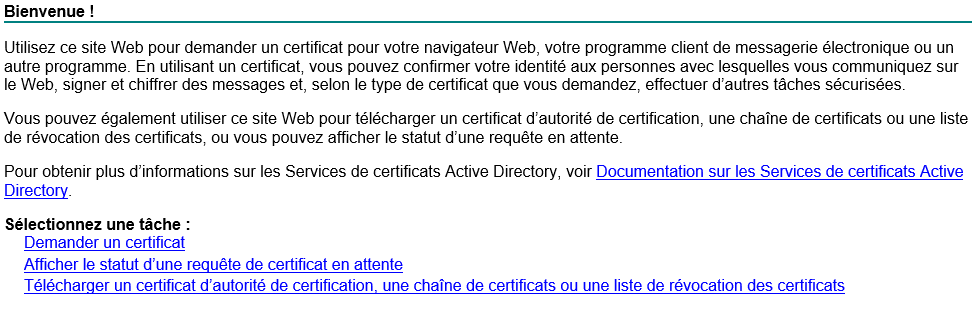

4) Navigation sur l’interface web

A quoi sert l’interface web ?

L’interface web permet de :

- Demander un certificat : En copiant une requête de certificat à faire signer par l’autorité de certification

- Afficher le statut d’une requête de certificat : Ne concerne que l’autorité autonome (donc cela ne nous concerne pas)

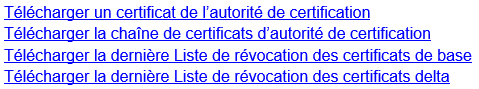

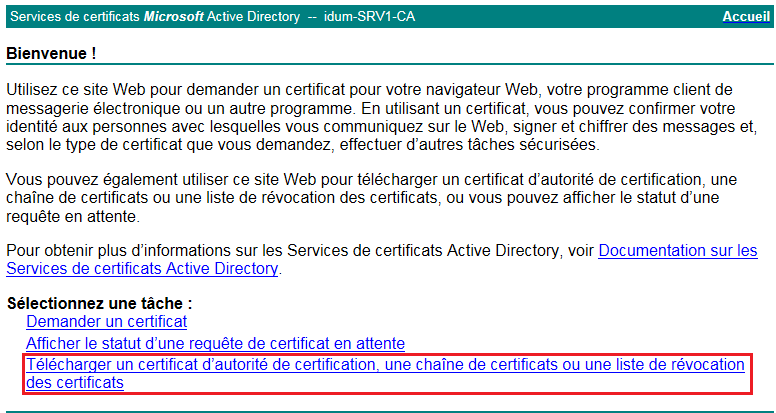

- Télécharger un certificat d’autorité de certification ... : Vous permet de télécharger le certificat de votre autorité, la chaîne de certificat d’autorités (si vous avez créé une autorité secondaire au lieu d’une autorité racine) et les listes de révocation (celle de base + les listes delta).

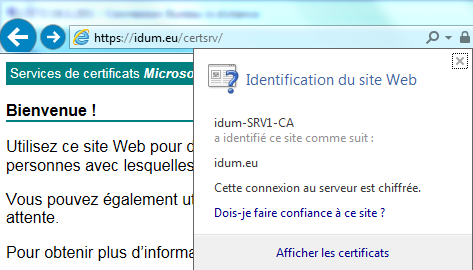

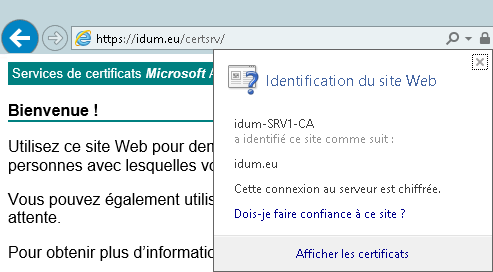

a) Accès à l’interface et vérification HTTPS

Voici comment accéder à l’interface :

– Ouvrez votre navigateur web

– Tapez dans la barre d’adresse : https://adresse_du_serveur/certsrv/

Comme vous pouvez le voir, votre navigateur n’a pas affiché d’avertissement concernant votre certificat car celui-ci est signé par votre autorité de certification.

Etant donné que le certificat de votre autorité de certification se trouve dans la liste des autorités de confiance de votre serveur, le certificat est considéré comme valide.

Attention :

Mozilla Firefox vous affichera un avertissement car il utilise son propre magasin de certificats. Vous devrez donc importer le certificat de votre autorité dans le magasin de certificats de Mozilla Firefox pour que cet avertissement disparaisse aussi de ce navigateur.

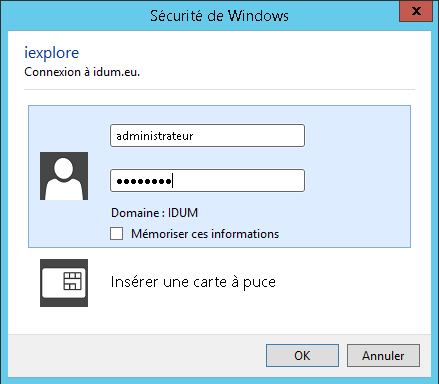

– Une fenêtre vous demande de vous authentifier.

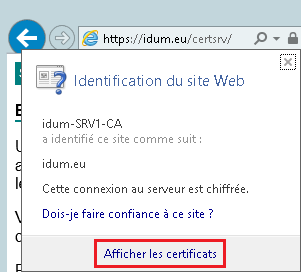

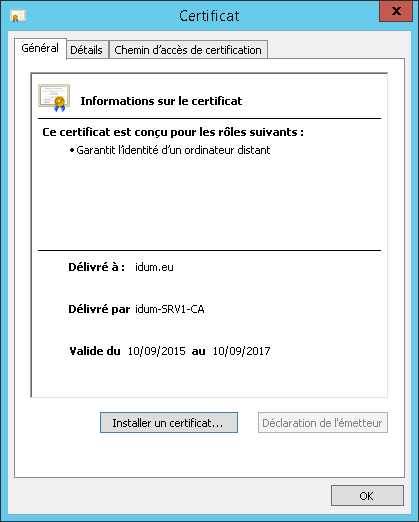

– Cliquez sur le petit cadenas dans la barre d’adresse, afin d’afficher les informations sur le certificat. Nous pouvons observer que le certificat est sur car il a été authentifié par l’autorité de certification "idum-SRV1-CA".

– Cliquez sur "Afficher les certificats" afin d’avoir plus d’information.

b) Téléchargement d’un certificat depuis l’interface web

– Toujours sur la page web que nous avons ouvert, cliquez sur le lien "Télécharger un certificat d’autorité de certification, une chaîne de certificats ou une liste de révocation des certificats".

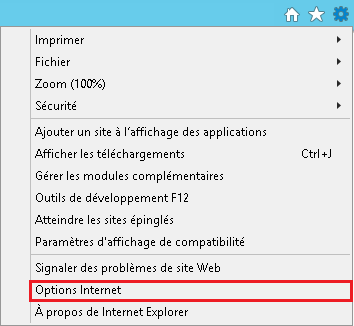

– Pour que vous puissiez télécharger les certificats, Internet Explorer vous oblige à configurer l’interface web comme un site de confiance. Cliquez sur "Paramètres" puis sur "Options Internet".

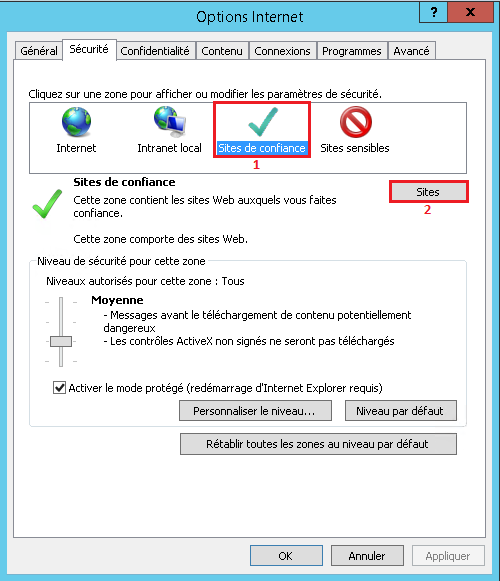

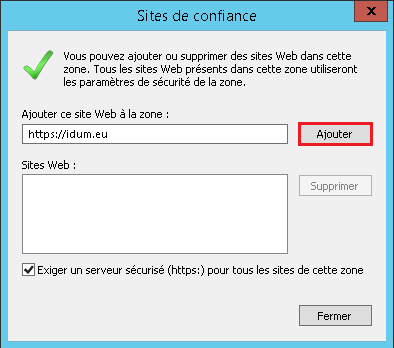

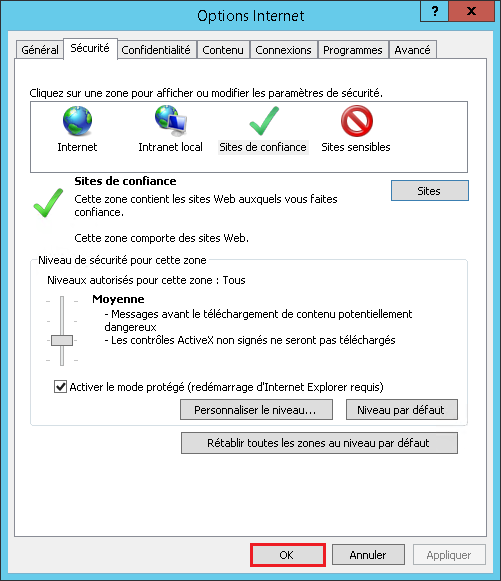

– Cliquez sur l’onglet "Sécurité", puis sur "Sites de confiance" et enfin sur "Sites".

– Cliquez sur "Ajouter", puis "Fermer".

– Cliquez sur "OK".

– Retournez sur la page web, puis cliquez sur un des liens suivant vos besoins.

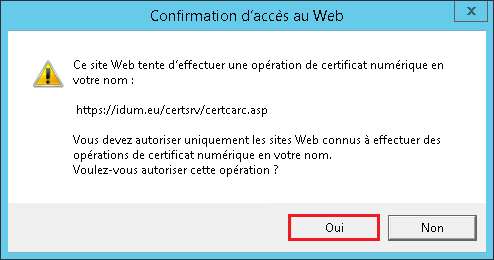

– Si en navigant sur l’interface web le message suivant s’affiche, cliquez sur "Oui".

IV) Révocation de certificat

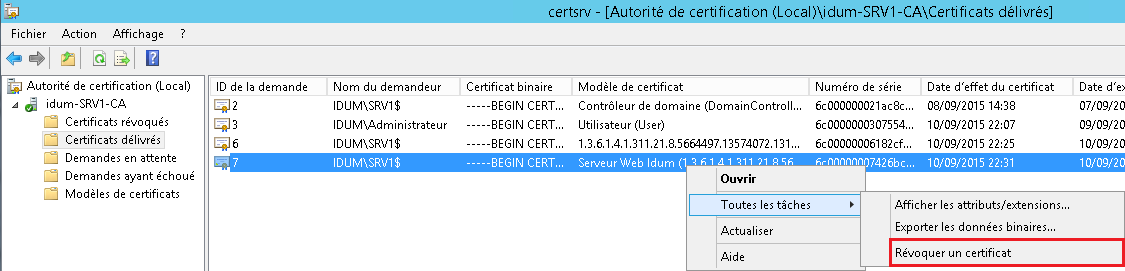

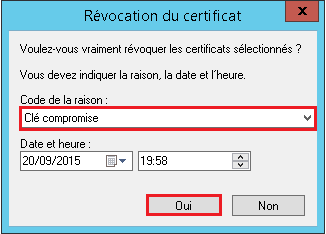

1) Révocation du certificat SSL

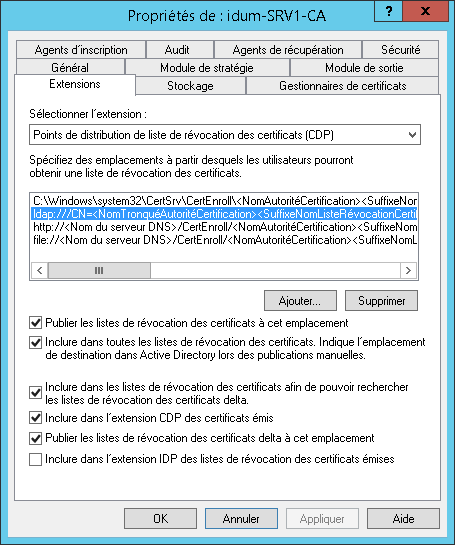

Par défaut la publication d’un certificat révoqué n’est possible par le protocole LDAP. Nous allons donc configurer l’autorité de certification pour autoriser la publication de cette liste via http et file.

Pour démontrer ce qui se passe lorsque l’on révoque un certificat sans avoir modifié la configuration, nous allons révoquer notre certificat SSL généré précédemment.

– Ouvrez le gestionnaire de serveur, dans le menu en haut à droite cliquez sur "Outils" et enfin "Autorité de certification".

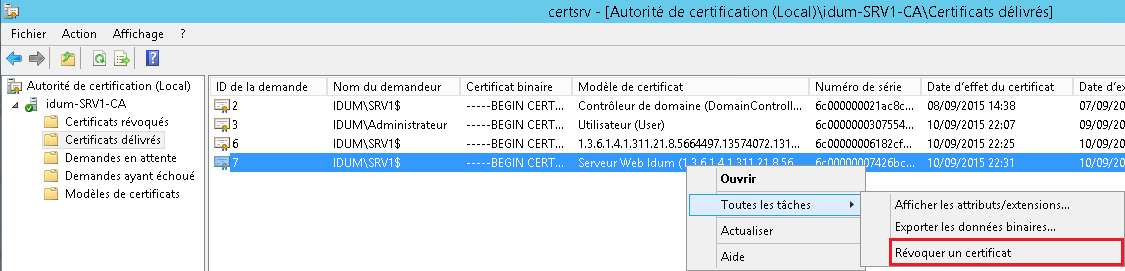

– Dans le répertoire "Certificats délivrés", faites un clic droit sur le certificat SSL généré précédemment. Puis dans "Toutes les tâches" cliquez sur "Révoquer un certificat".

– Sélectionnez la raison qui vous force à révoquer le certificat ainsi que la date de révocation.

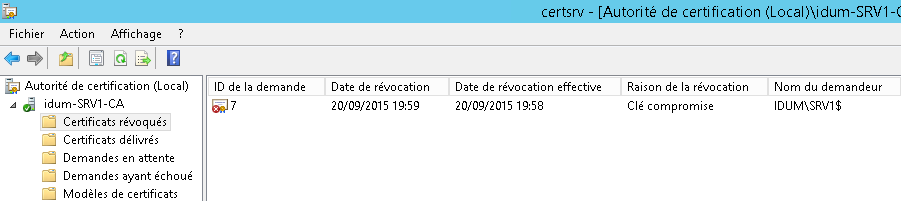

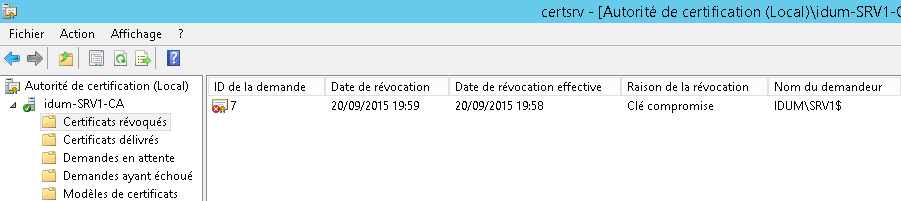

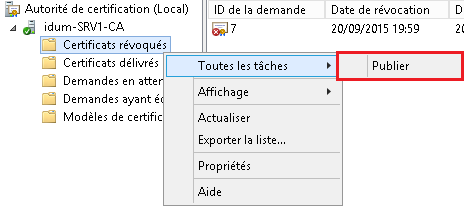

– Vous pouvez voir que votre certificat est maintenant dans le répertoire "Certificats révoqués".

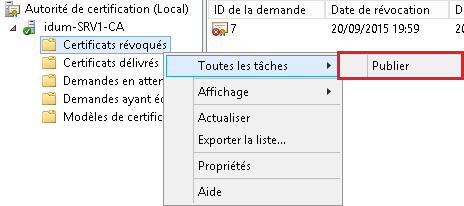

– Faites un clic droit sur le répertoire "Certificats révoqués", puis dans "Toutes les tâches" cliquez sur "Publier"/

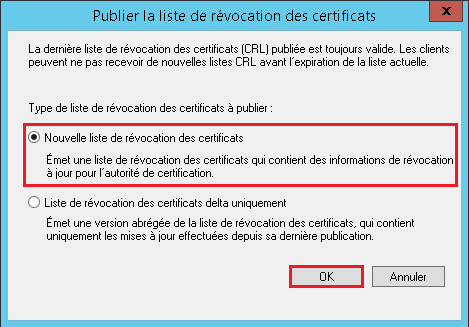

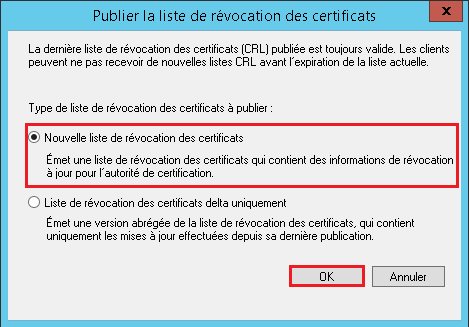

– Sélectionner "Nouvelle liste de révocation des certificats". Si vous avez déjà énormément de certificats révoqués, vous pouvez choisir l’autre option.

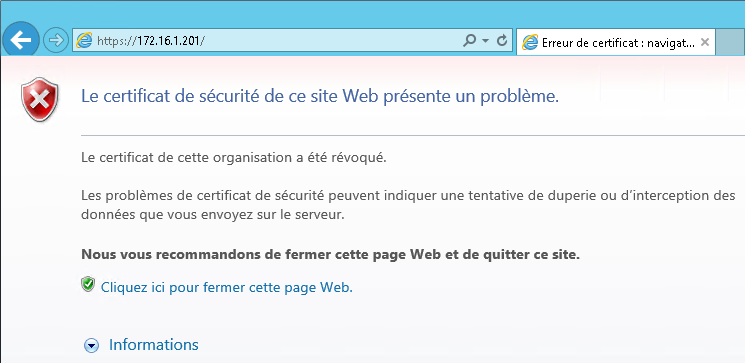

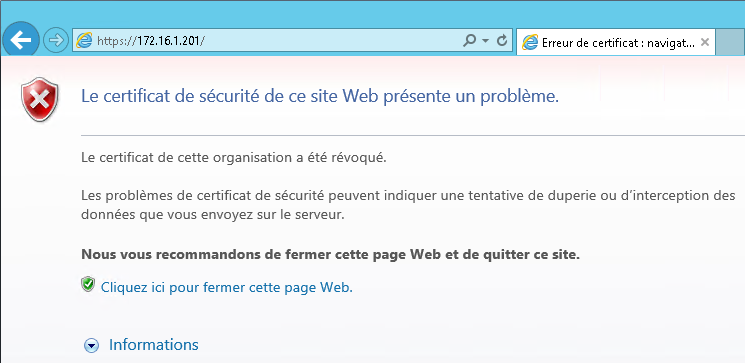

– Sur le serveur, ouvrez le navigateur web et tapez l’adresse du site web. Vous pouvez observer que le certificat est bien révoqué et donc vous ne pouvez pas accéder au site web.

– Sur un PC client, ouvrez le navigateur web et tapez l’adresse du site web. Vous pouvez observer que le certificat est toujours valide.

Cette différence est liée à la configuration de la publication des certificats révoqués. Les paramètres de publication étant inscrits dans les certificats si vous modifiez la configuration de la publication de certificat révoqué, vous devez révoquer vos certificats puis les générer de nouveau. Les nouveaux paramètres de configuration seront alors pris en compte.

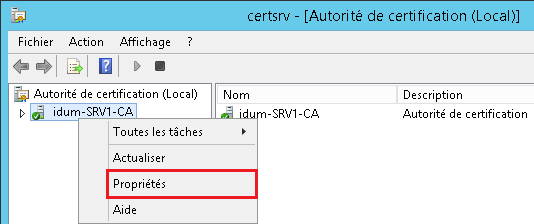

2) Configuration de la révocation de certificat

– Ouvrez le gestionnaire de serveur, dans le menu en haut à droite cliquez sur "Outils" et enfin "Autorité de certification".

– Sélectionnez votre autorité de certification, faites un clic droit puis cliquez sur "Propriétés".

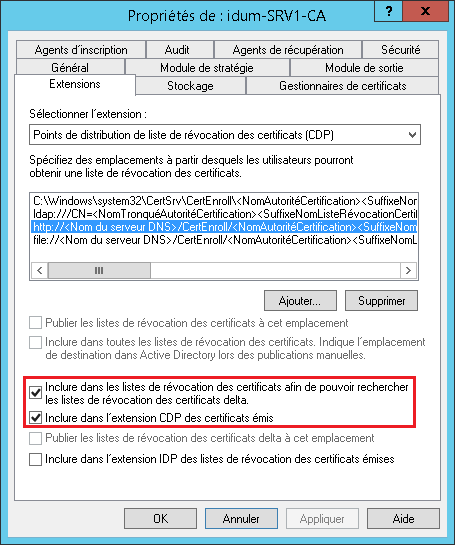

– Sélectionnez l’onglet "Extensions", puis sélectionnez la ligne "LDAP".

Vous pouvez observer que toutes les options sont cochées sauf la dernière.

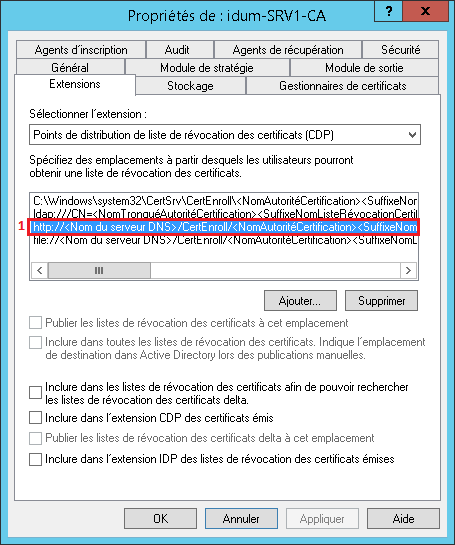

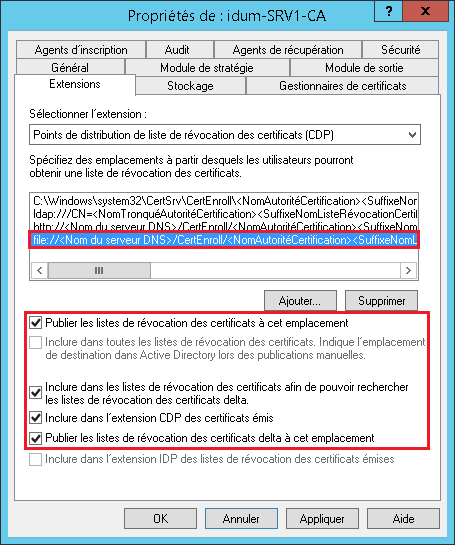

– Sélectionnez maintenant la ligne "HTTP".

Vous pouvez observer qu’aucune option est activée.

– Cochez toutes les options disponibles sauf la dernière.

– Faites la même chose pour la ligne "FILE".

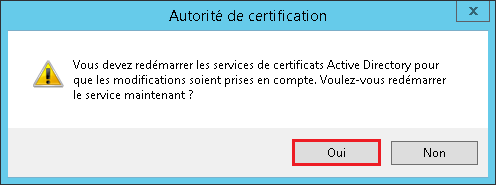

– Cliquez sur "Appliquer", pour valider. Une fenêtre s’ouvre pour vous demander de redémarrer les services "Active Directory". Si vous pouvez le faire maintenant cliquez sur "Oui". Sinon cliquez sur "Non" et planifiez un redémarrage dans la nuit.

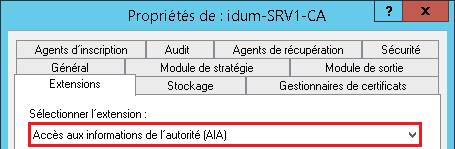

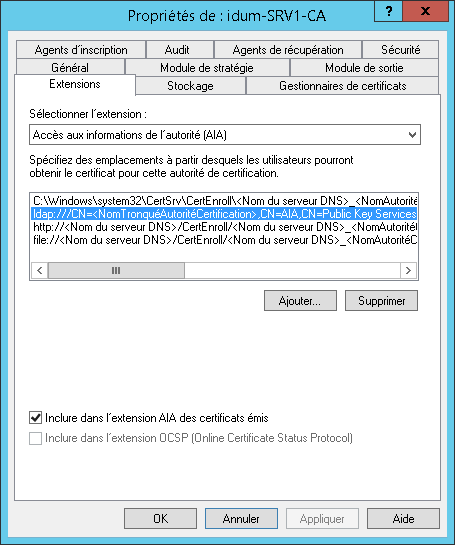

– Toujours dans l’onglet "Extensions", sélectionnez l’extension "Accès aux informations de l’autorité".

– Sélectionnez la ligne "LDAP", vous pouvez voir que l’option "Inclure dans l’extension AIA des certificats émis".

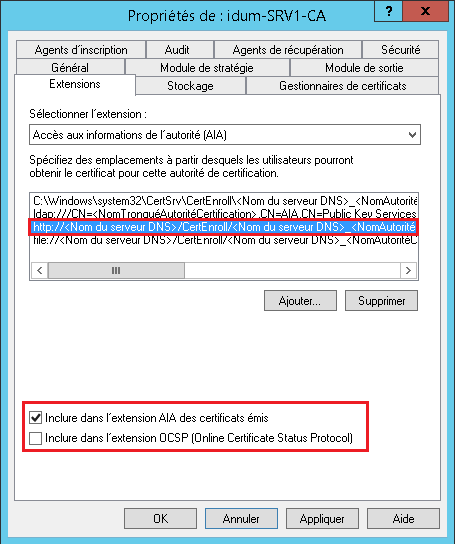

– Sélectionnez la ligne "HTTP", puis cochez la même option.

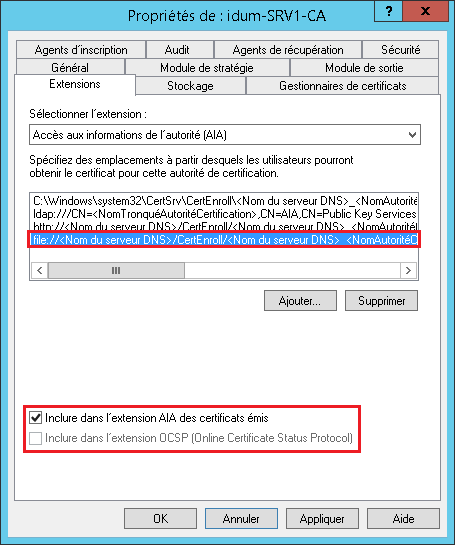

– Sélectionnez la ligne "File", puis cochez aussi la même option. Pour finir cliquez sur "OK".

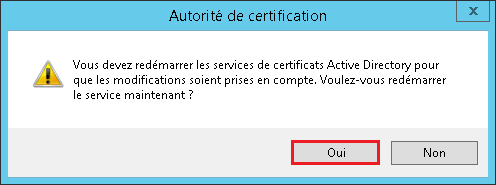

– De nouveau on vous demande de redémarrer les services "Active Directory". Si vous pouvez le faire maintenant cliquez sur "Oui". Sinon cliquez sur "Non" et planifiez un redémarrage dans la nuit.

3) Nouveau certificat

Comme indiqué dans le chap IV.1, les paramètres de publication sont inscrits dans les certificats. Donc nous allons générer un nouveau certificat SSL.

– Ouvrez la console MMC avec le composant logiciel enfichable "Certificats". Développez l’arborescence.

– Faites un clic droit sur le répertoire "Personnel", puis cliquez sur "Toutes les tâches" et enfin "Demander un nouveau certificat".

– Dans la fenêtre qui s’ouvre à vous, cliquez sur "Suivant".

– Cliquez sur "Suivant".

– Sélectionnez le modèle précédemment créé, puis cliquez sur le lien en dessous "L’inscription pour obtenir ce certificat nécessite des informations supplémentaires".

– Dans le premier onglet, définissez le nom du domaine pour le champ "Nom commun".

– Cliquez ensuite sur "Ajouter".

– Vous pouvez définir ensuite un "Nom convivial" dans l’onglet Général. Cliquez pour terminer sur "OK".

– Cliquez sur "Inscription".

– Cliquez sur "Terminer".

Nous avons généré un nouveau certificat, nous devons le déclarer dans IIS pour qu’il soit utilisé par le serveur web.

– Ouvrez le gestionnaire de serveur.

– Dans le menu en haut à droite, cliquez sur "Outils" puis "Gestionnaire des services Internet (IIS)".

– Développez l’arborescence.

– Faites un clic droit sur "Default Web Site" et cliquez sur "Modifier les liaisons".

– Cliquez sur "Modifier".

– Sélectionnez le certificat "Idum 2".

– Pour valider le fonctionnement, ouvrez un navigateur web et tapez l’adresse du site. On peut observer que le nouveau certificat est bien pris en compte.

4) Validation de la publication

Pour être sûr que la publication fonctionne comme on le souhaite, nous allons de nouveau révoquer notre certificat SSL. Nous pourrons voir si cette fois les clients actualise la liste de certificats révoqués.

– Ouvrez le gestionnaire de serveur, dans le menu en haut à droite cliquez sur "Outils" et enfin "Autorité de certification".

– Dans le répertoire "Certificats délivrés", faites un clic droit sur le certificat SSL généré précédemment. Puis dans "Toutes les tâches" cliquez sur "Révoquer un certificat".

– Sélectionnez la raison qui vous force à révoquer le certificat ainsi que la date de révocation.

– Vous pouvez voir que votre certificat est maintenant dans le répertoire "Certificats révoqués".

– Faites un clic droit sur le répertoire "Certificats révoqués", puis dans "Toutes les tâches" cliquez sur "Publier"/

– Sélectionner "Nouvelle liste de révocation des certificats". Si vous avez déjà énormément de certificats révoqués, vous pouvez choisir l’autre option.

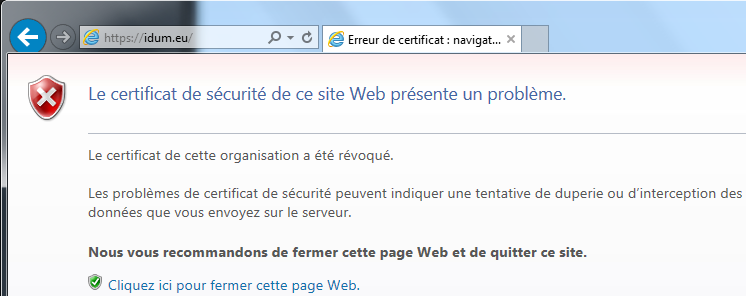

– Sur le serveur, ouvrez le navigateur web et tapez l’adresse du site web. Vous pouvez observer que le certificat est bien révoqué et donc vous ne pouvez pas accéder au site web.

– Sur un PC client, ouvrez le navigateur web et tapez l’adresse du site web. Vous pouvez observer que le certificat est toujours valide.

Attention :

Vous pouvez avoir quelques problèmes de cache. Pour vider le cache tapez la commande suivante dans une invite de commande (cmd) :

Vide le cache de CRL (les listes de révocations de certificats) du disque dur :

certutil -URLCache CRL –deleteNotre test fonctionne. N’oubliez pas de générer un nouveau certificat pour revenir dans un état normal.

V) Importation de certificat

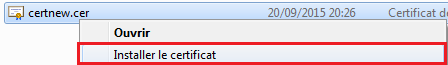

Avant de voir comment configurer Active Directory pour qu’il publie les certificats sur les machines du domaine, nous allons regarder comment importer un certificat racine sur un ordinateur qui n’est pas dans le domaine.

– Ouvrez votre navigateur web, puis tapez l’adresse https://NOM_DE_VOTRE_SERVEUR/certsrv. Et cliquez sur "Télécharger un certificat d’autorité de certification, une chaîne de certificats ou une liste de révocation des certificats".

– Cliquez sur "Télécharger un certificat de l’autorité de certification".

– Ouvrez le répertoire où vous avez téléchargé le certificat. Puis faites un clic droit sur le certificat, et cliquez sur "Installer le certificat".

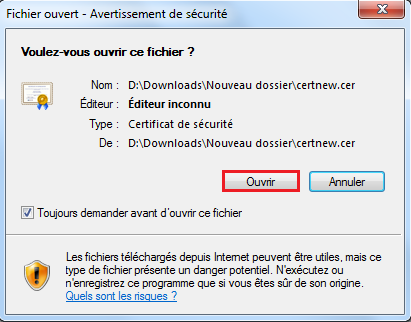

– Si un message d’alerte s’affiche, cliquez sur "Ouvrir".

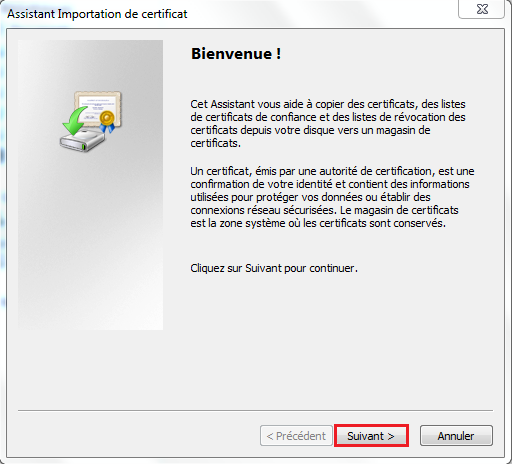

– Cliquez sur "Suivant".

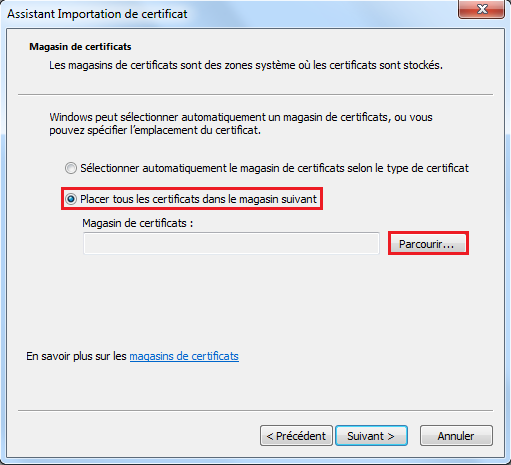

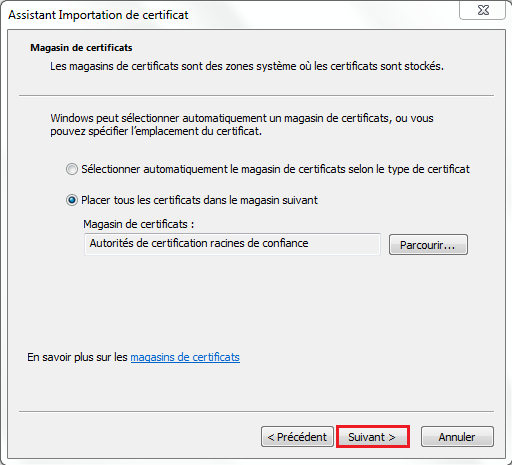

– Sélectionnez l’option "Placer tous les certificats dans le magasin suivant". Cliquez sur "Parcourir".

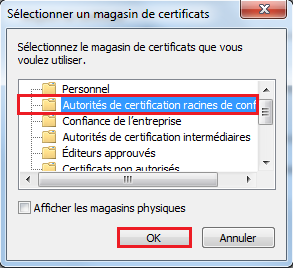

– Sélectionnez "Autorités de certification racines de confiance".

– Cliquez sur "Suivant".

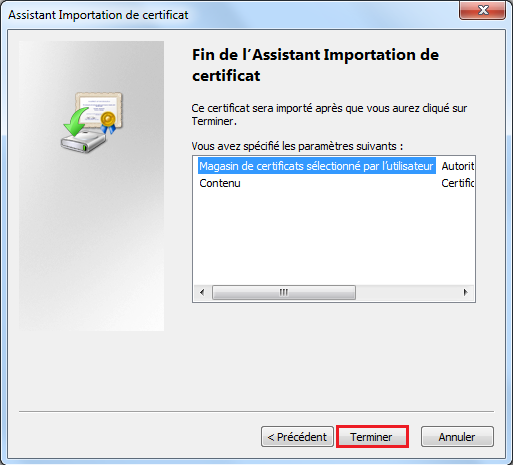

– Cliquez sur "Terminer".

Le certificat racine est installé.

VI) Création d’une GPO

L’inscription automatique des certificats permet aux machines de demander et de renouveler automatiquement un certificat (utilisateur ou machine) via l’ADCS.

Ceci peut très utile car il n’y a aucune intervention humaine pour accepter les demandes, tout est géré par l’ADCS.

Dans certaines entreprise, la connexion ou l’accès à certaines ressources peut être contrôlé par la présence d’un certificat valide, si le certificat n’est pas renouvelé dans les temps, l’accès à ces ressources n’est plus possible sans l’intervention d’un administrateur.

Pour activer cette fonction, il y a deux choses : les droits sur le modèle de certificat : par exemple on va autoriser l’autorité de certification à délivrer automatiquement un certificat utilisateur et une GPO à modifier.

1) Inscription automatique

Nous allons commencer par vérifier que notre modèle de certificat autorise bien l’inscription automatique. Normalement si vous avez suivi l’article de bout en bout nous avons déjà coché l’option.

– Ouvrez le "Gestionnaire de serveur"

– Dans le menu en haut à droite, cliquez sur "Outils" puis "Autorité de certification".

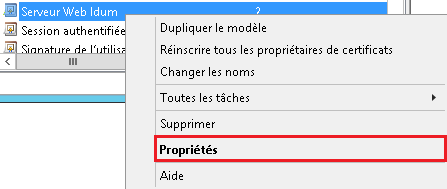

– Développez l’autorité de certification, puis cliquez sur "Modèles de certificats".

– Faites un clic droit sur le répertoire "Modèle de certificats", puis cliquez sur "Gérer".

– Recherchez votre modèle, faites un clic droit dessus puis cliquez sur ’"Propriétés"/

– Dans l’onglet "Sécurité", pour le groupe d’utilisateur "Utilisateurs authentifiés" vérifiez que les deux options suivantes soient bien cochées : "Inscrire" et "Inscription automatique".

Pour rappel, si vous avez modifié le modèle il est conseillé de faire une mise à jour des GPO que les modifications soient prises en compte.

– Ouvrez une invite de commande (CMD), puis tapez la commande "gpupdate /force".

2) Modification de la GPO du domaine

En deuxième étape nous allons activer l’inscription automatique dans la GPO "Default Domain Policy".

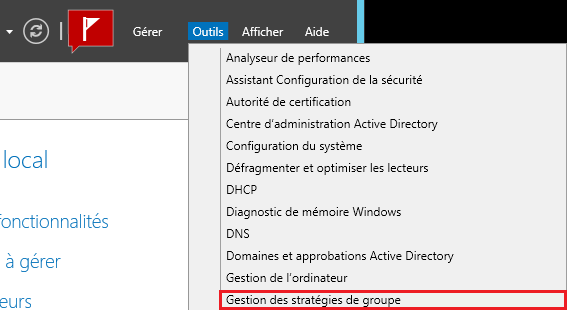

– Ouvrez le gestionnaire de serveur, puis dans le menu en haut à droite cliquez sur "Outils". Cliquez ensuite sur "Gestion des stratégies de groupe".

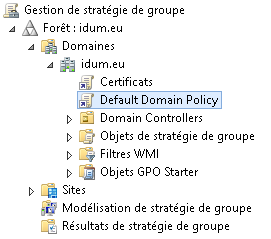

– La fenêtre des stratégies de groupe s’ouvre à vous. Développez l’arborescence pour trouver "Default Domain Policy".

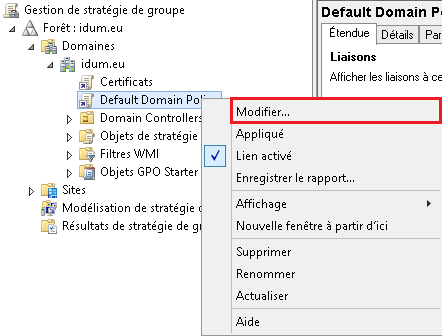

– Faite un clic droit sur la GPO. Puis cliquez sur "Modifier".

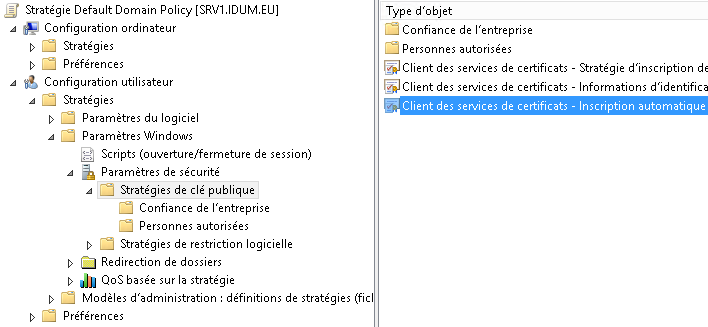

– Développez l’arborescence comme ceci :

- Configuration utilisateur

- Stratégies

- Paramètres Windows

- Paramètres de sécurité

- Stratégie de clé publique

- Paramètres de sécurité

- Paramètres Windows

- Stratégies

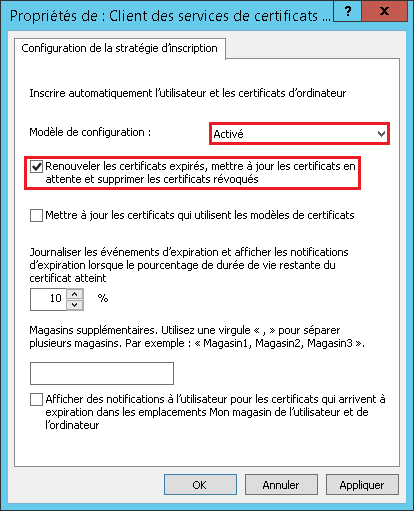

– Puis modifiez le paramètre suivant : "Client des services de certificats - Inscription automatique" en faisant un double clique dessus.

– Sélectionnez "Activer" puis cochez l’option "Renouveler les certificats expirés, mettre à jour les certificats en attente et supprimer les certificats révoqués".

A présent, les modèles de certificat autorisé à être délivré automatiquement seront opérationnels.