Sommaire :

I) Introduction

II) Installation

III) Configuration

IV) Test de connexion

I) Introduction

Dans l’article 326, j’ai expliqué comment configurer le serveur OpenLDAP et comment peupler la base.

Je vais maintenant expliquer comment configurer un client Ubuntu pour utiliser la base d’utilisateurs LDAP.

Voici la configuration de mon LAB utilisé pour l’article :

- Serveur LDAP :

- Machine virtuelle : Debian 8.7.1

- Hostname : deb-idum-lab2

- Adresse IP : 10.10.10.11/24

- Client Ubuntu :

- Machine virtuelle : Ubuntu 16.04.2

- Hostname : ubu-idum-lab2

- Adresse IP : 10.10.10.12/24

II) Installation

– Commencez par l’installation des paquets "libnss-ldap", "libpam-ldap" et "nscd"}.

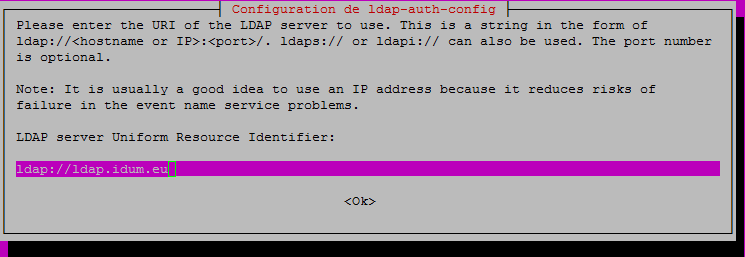

aptitude install libpam-ldap ldap-utils– Remplacez "ldapi ://" par "ldap ://ldap.idum.eu" :

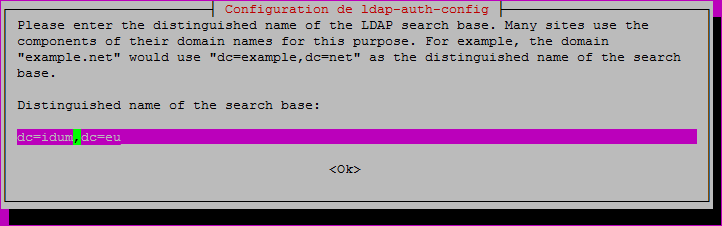

– Définissez votre domaine :

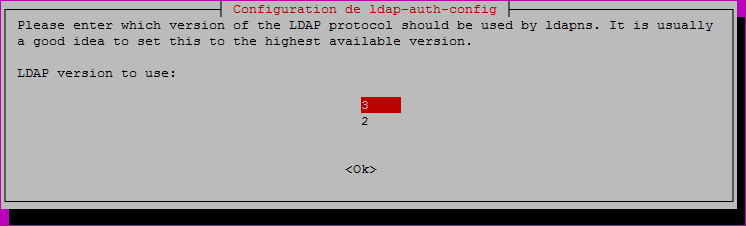

– Sélectionnez la version 3 de LDAP :

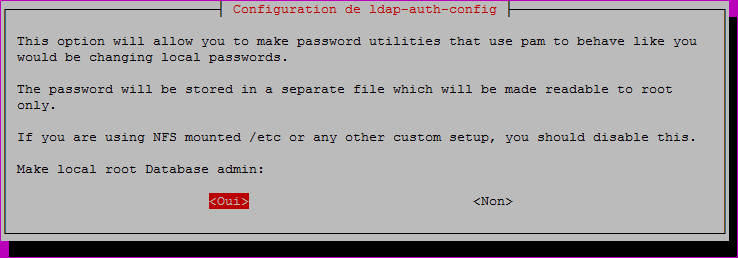

– Répondez "Oui"

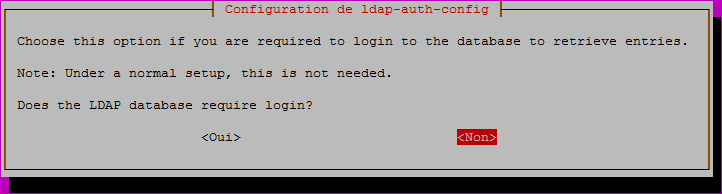

– Répondez "Non"

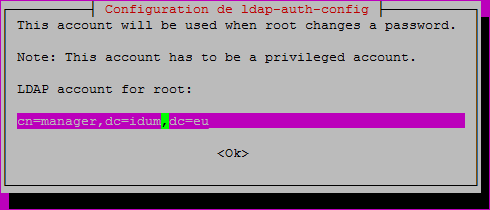

– Saisissez le nom de l’administrateur OpenLDAP. Dans l’article sur la configuration du serveur OpenLDAP nous avions créé un utilisateur "manager".

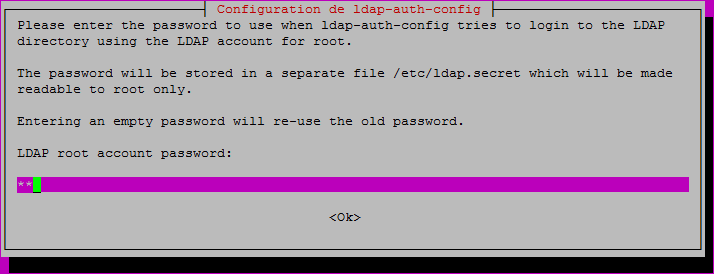

– Saisissez le mot de passe de l’administrateur OpenLDAP.

Les paquets sont installés.

Si vous avez fait une erreur pendant la saisie, vous pouvez reconfigurer le paquet :

dpkg-reconfigure ldap-auth-configLes résultats de la boîte de dialogue peuvent être vus dans /etc/ldap.conf. Si votre serveur requiert des options qui ne sont pas dans le menu, éditez ce fichier en conséquence.

III) Configuration

– Activer "auth-client-config" dans le profile LDAP.

- -t : Ne modifie que le fichier /etc/nsswitch.conf.

- -p : Le nom du profil à activer, désactiver, etc.

- lac_ldap : Le profil auth-client-config qui fait partie du paquet ldap-auth-config.

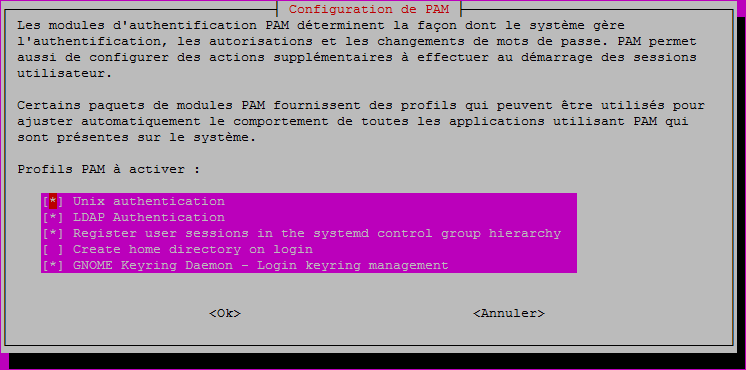

auth-client-config -t nss -p lac_ldap– Ensuite, l’utilitaire pam-auth-update, configure le système pour utiliser LDAP pour l’authentification :

- Dans le menu pam-auth-update, choisissez LDAP et les autres mécanismes d’authentification dont vous avez besoin.

pam-auth-update– Vous devez obtenir ceci :

– Pour finir, éditez le fichier "common-session" :

vim /etc/pam.d/common-session– Ajoutez la ligne ci-dessous afin de créer automatiquement les répertoires personnels des utilisateurs.

session required pam_mkhomedir.so skel=/etc/skel umask=0022 IV) Test de connexion

Vous devriez maintenant être capable de vous connecter en utilisant les identifiants d’utilisateurs stockés dans le répertoire LDAP. Ainsi qu’avec les identifiants d’utilisateurs stockés en local sur le client.